Принцип интеграции с международными системами безопасности. Понятие, объекты и субъекты безопасности в российской федерации. неприсоединение и нейтралитет

Иные виды деятельности по обеспечению безопасности Российской Федерации

Полномочия высших государственных органов власти в вопросах обеспечения обороны и безопасности Российской Федерации

Военная служба

Воинская обязанность

Безопасность Российской Федерации

Что понимается под безопасностью Российской Федерации?

Безопасность Российской Федерации - это состояние защищенности жизненно важных интересов ее граждан, общества и государства от внутренних и внешних угроз.

Жизненно важные интересы (национальные интересы) - совокупность потребностей, удовлетворение которых надежно обеспечивает существование и возможности прогрессивного развития личности, общества и государства.

К основным объектам безопасности относятся: личность - ее права и свободы; общество - его материальные и духовные ценности; государство - его конституционный строй, суверенитет и территориальная целостность (ст. 1 Закона РФ «О безопасности» от 05. 03. 92 г. № 2446-1).

Угроза безопасности Российской Федерации

Угроза безопасности Российской Федерации есть совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства.

Реальная и потенциальная угроза объектам безопасности, исходящая от внутренних и внешних источников, определяет содержание деятельности по обеспечению внутренней и внешней безопасности (ст. 3 Закона РФ «О безопасности»).

Виды угроз безопасности

В зависимости от сфер жизнедеятельности общества и государства, на которые направлены угрозы безопасности, угрозы безопасности можно условно разделить на политические (угрозы существующему конституционному строю), экономические, военные, информационные, техногенные, экологические и иные.

Обеспечение безопасности Российской Федерации

Безопасность Российской Федерации достигается проведением единой государственной политики в области обеспечения безопасности, системой мер политического, экономического, военного, разведывательного, контрразведывательного, организационного и иного характера, адекватных угрозам жизненно важным интересам личности, общества и государства.

Для создания и поддержания необходимого уровня защищенности объектов безопасности в Россий-вкой Федерации разрабатывается система правовых Норм, регулирующих отношения в сфере безопасности, определяются основные направления деятельности органов государственной власти и управления в Данной области, формируются или преобразуются Органы обеспечения безопасности и механизм контроля и надзора за их деятельностью.

Для непосредственного выполнения функций по Обеспечению безопасности личности, общества и государства в системе исполнительной власти в соответствии с законом образуются государственные органы обеспечения безопасности (ст. 4 Закона РФ «О безопасности»).

Принципы обеспечения безопасности Российской Федерации

Основными принципами обеспечения безопасности являются:

Законность;

Соблюдение баланса жизненно важных интересов личности, общества и государства;

Взаимная ответственность личности, общества и государства по обеспечению безопасности;

Интеграция с международными системами безопасности.

Соблюдение прав и свобод граждан при обеспечении безопасности Российской Федерации

При обеспечении безопасности Российской Федерации не допускается ограничение прав и свобод граждан, за исключением случаев, прямо предусмотренных законом.

Граждане, общественные и иные организации и объединения имеют право получать разъяснения по поводу ограничения их прав и свобод от органов, обеспечивающих безопасность. По их требованию такие разъяснения даются в письменной форме в установленные законодательством сроки.

Должностные лица, превысившие свои полномочия в процессе деятельности по обеспечению безопасности, несут ответственность в соответствии с законодательством (ст. 7 Закона РФ «О безопасности»).

Основные функции системы безопасности

Систему безопасности образуют органы законодательной, исполнительной и судебной властей, государственные, общественные и иные организации и объединения, граждане, принимающие участие в обеспечении безопасности в соответствии с законом, а также законодательство, регламентирующее отношения в сфере безопасности.

Основными функциями системы безопасности являются:

Выявление и прогнозирование внутренних и внешних угроз жизненно важным интересам объектов безопасности, осуществление комплекса оперативных и долговременных мер по их предупреждению и нейтрализации;

Создание и поддержание в готовности сил и средств обеспечения безопасности;

Управление силами и средствами обеспечения безопасности в повседневных условиях и при чрезвычайных ситуациях;

Осуществление системы мер по восстановлению нормального функционирования объектов без-

опасности в регионах, пострадавших в результате возникновения чрезвычайной ситуации;

Участие в мероприятиях по обеспечению безопасности за пределами Российской Федерации в соответствии с международными договорами и соглашениями, заключенными или признанными Российской Федерацией (ст. 8 и 9 Закона РФ «О безопасности»).

Силы и средства обеспечения безопасности Российской Федерации

Силы и средства обеспечения безопасности Российской Федерации создаются и развиваются в соответствии с решениями Федерального Собрания РФ, указами Президента России, краткосрочными и долгосрочными федеральными программами обеспечения безопасности.

Силы обеспечения безопасности включают в себя:

Вооруженные Силы РФ, федеральные органы безопасности, органы внутренних дел, внешней разведки, обеспечения безопасности органов законодательной, исполнительной, судебной властей и их высших должностных лиц, налоговой службы;

Службы ликвидации последствий чрезвычайных ситуаций, формирования гражданской обороны МЧС;

Пограничные войска ФПС, внутренние войска МВД;

Органы, обеспечивающие безопасное ведение работ в промышленности, энергетике, на транспорте и в сельском хозяйстве;

Службы обеспечения безопасности средств связи и информации, таможни, природоохранительные органы, органы охраны здоровья населения и другие государственные органы обеспечения безопасности (ст. 12 Закона РФ «О безопасности»).

И нтеграция как новый подход к построению систем безопасности.

Журавлев Сергей Павлович,

аспирант Международного Университета «Дубна»,

инженер-программист ОАО «Приборный завод «ТЕНЗОР».

Журавлев Павел Петрович,

соискатель.

Проведен обзор традиционного и интегрированного подходов к построению систем безопасности, детально рассмотрены достоинства и недостатки обоих подходов. Обоснована актуальность использования интегрированных систем безопасности, указаны их преимущества перед традиционными системами. Рассмотрены примеры интеграционных связей. Указаны перспективы дальнейшего развития интегрированных систем.

В настоящее время особую важность имеет вопрос построения высокоэффективных систем безопасности (СБ), представляющих собой совокупность инженерно-технических решений, направленных на защиту жизненно-важных ресурсов объекта от различных угроз [

\\* MERGEFORMAT "">1].

В развитии систем безопасности можно выделить два основных периода:

Легендарная компания. Современные тренды дизайна, профессиональный ремонт

1. Традиционные системы безопасности;

2. Интегрированные системы безопасности.

Традиционные системы безопасности .

Традиционно система безопасности охраняемого объекта строилась из набора автономных базовых систем, каждая их которых обеспечивала защиту от конкретной угрозы:

1. Система охранной сигнализации (СОС) – предназначена для своевременного оповещения службы охраны о проникновении или попытке проникновения на охраняемый объект с фиксацией факта, места и времени нарушения рубежа охраны;

2. Система пожарной сигнализации (СПС) – предназначена для обнаружения очага пожара, сообщения о конкретном месте возникновения пожара, оповещения о пожаре в здании находящихся там людей, формирования управляющих сигналов для систем автоматического пожаротушения. Ввиду схожести организации, СПС часто объединяют с СОС. Далее в тексте систему охранно-пожарной сигнализации будем сокращенно называть ОПС;

3. Система видеонаблюдения (СВН) – осуществляет видеоконтроль помещений охраняемого объекта;

4. Система контроля и управления доступом (СКУД) – позволяет вести контроль доступа лиц на охраняемую территорию, вести строгий учет посещений, организовывать разграничение прав доступа и времени доступа на объекты [

\\* MERGEFORMAT "">2].

Достоинствами применения традиционных систем являются:

1. Надежность и простота использования традиционной аппаратной базы и опробованных технических решений;

2. Сравнительно небольшие затраты на готовые решения.

К недостаткам относятся:

1. Информационная перегрузка оператора. Каждая из подсистем имеет собственные автоматизированные рабочие места (АРМ). Для оценки текущей ситуации на объекте оператору необходимо контролировать одновременно несколько АРМ различных подсистем, что ведет к снижению вероятности правильной, адекватной реакции на происходящие события, особенно в чрезвычайных ситуациях;

2. Отсутствие взаимодействия между системами. Требуется время, чтобы логически сопоставить информацию, поступающую от разных подсистем, и сформировать правильную реакцию на происходящие события. Например, при срабатывании датчика СОС необходимо увидеть соответствующий участок охраняемой территории. При этом время, потраченное на поиск нужного видео-монитора СВН, может оказаться критическим в чрезвычайной ситуации;

3. Установка всех необходимых для обеспечения эффективной защиты объекта систем требует, как правило, значительных затрат и приводит к ненужному дублированию функций и высоким эксплуатационным расходам;

4. Низкая степень автоматизации процессов управления, контроля и принятия решений по обеспечению безопасности. Отсюда большая нагрузка на оператора, сильное влияние человеческого фактора. В большинстве случаев функции управления и анализа возлагаются на человека [

Интегрированные системы безопасности .

Интеграция – качественно новый этап в построении систем безопасности. Основным признаком интегрированной системы безопасности (ИСБ) является совместное использование ресурсов подсистем, в результате чего система как целое приобретает качественно новые свойства, в отличие от случая автономной работы подсистем.

Выделяют следующие уровни интеграции различных систем безопасности:

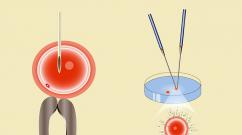

Пример релейной интеграции: детектор движения видеокамеры через тревожный выход генерирует тревожный сигнал,контроллер нижнего уровня (НУ, аппаратный уровень)ОПС получает его через шлейф сигнализации и передает на ВУ ОПС подобно тому, как передается тревожный сигнал от охранно-пожарных датчиков (

\\* MERGEFORMAT "">Рис. 1). Фактически мы получили еще один тип охранных датчиков, что приводит к увеличению степени защиты охраняемого объекта.

Рис. 1 .

Пример релейной интеграции: аппаратный детектор движения видеокамеры как датчик ОПС.

2. Глубокая аппаратная интеграция . Этот принцип интеграции применяется обычно при построении систем на базе оборудования, выпускаемого, как правило, одним производителем. При этом оборудование, относящееся к различным подсистемам, обладает единым аппаратным интерфейсом, обеспечивающим как программную, так и внутреннюю аппаратную совместимость. У данного способа интеграции есть неоспоримое достоинство – сохранение внутренних логических связей в системе в случае выхода из строя управляющего компьютера/компьютеров. Однако следует заметить, что перечень подсистем безопасности, производимых одной компанией, не бесконечен, к тому же заказчика не всегда может удовлетворить технический уровень или предлагаемая функциональность какой-либо из подсистем.

Пример глубокой аппаратной интеграции: автоматическая разблокировка двери при пожаре (

\\* MERGEFORMAT "">Рис. 2 ). При срабатывании пожарного датчика контроллер НУ ОПС формирует управляющую команду и передает ее через некоторый аппаратный интерфейс (к примеру, RS -232 или RS -485) на контроллер НУ СКУД, который в свою очередь через ключи управления инициирует разблокировку замков двери.

Рис. 2 .

Пример глубокой аппаратной интеграции: автоматическая разблокировка двери при пожаре.

3. Программная интеграция . Взаимодействие подсистем происходит на программном уровне. Данный способ интеграции требуется при построении больших по объему и сложных ИСБ, когда возникает задача согласованной работы оборудования подсистем разного функционального назначения, строящихсяна базе различных программно-аппаратных платформ [

\\* MERGEFORMAT "">4]. Можно выделить два типа программного взаимодействия подсистем:

I. Подсистема A запрашивает необходимую информацию у подсистемы B , используя ее в своих целях (либо подсистема В информирует подсистему А , предоставляя ей свои ресурсы).

Например, ОПС запрашивает информацию о событиях детектора движения видеокамеры СВН (либо СВН информирует ОПС о событиях детектора движения видеокамеры);

II. Наряду с предоставлением информации, подсистема A посылает управляющие команды подсистеме B (или цепочку команд нескольким подсистемам),влияя на ее (их) работу.

К примеру, ОПС дает команду СКУД на закрытие всех дверей в заданном помещении. Здесь следует отличать информирование подсистемой ОПС подсистемы СКУД о пожаре с принятием подсистемой СКУД решения об открытии двери и принятие решения об открытии двери подсистемой ОПС с безусловным выполнением команды на открытие двери подсистемой СКУД.

Оба типа взаимодействия могут быть использованы для реализации механизма сценариев: по событиям одной или нескольких подсистем происходит управление ресурсами других подсистем. Реализация сценариев возможна в рамках некоторой отдельной управляющей подсистемы, где происходит сбор событий и посылка управляющих команд подсистемам. При этом появляется возможность получения максимума разнообразной информации, анализа и выработки разнообразных управляющих воздействий на основе единого информационного поля, а также возможность создания и внедрения сложных алгоритмов функционирования [

\\* MERGEFORMAT "">5].

Можно по-другому взглянуть на эти способы интеграции подсистем.

Интеграция по типу I – это интеграция со слабыми связями. При отказе смежных подсистем сама подсистема продолжает функционировать. Теряются лишь дополнительные возможности приобретенные системой при использовании ресурсов смежной подсистемы.

Интеграция по типу II – это интеграция с сильными связями. Основным недостатком данного способа интеграции является то, что при выходе из строя управляющей подсистемы нарушается логика работы системы в целом. Однако этот недостаток, при необходимости, может быть устранен путем дублирования или резервирования управляющей подсистемы.

Пример программной интеграции: при срабатывании пожарного датчика ВУ ОПС получает тревожное извещение от контроллера НУ ОПС, после чего ВУ ОПС, имея проектную ассоциацию видеокамеры с соответствующим датчиком, запрашивает видео-изображение с ВУ СВН по соответствующей видеокамере (тип интеграции I ,

\\* MERGEFORMAT "">Рис. 3). Вместе с тем, эта цепочка может быть продолжена, к примеру, посылкой команды блокировки дверей в ВУ СКУД (тип интеграции II ).

Рис. 3 .

Пример программной интеграции: вывод «живого видео» на ВУ ОПСс камеры СВН, ассоциированной с объектом охраны ОПС.

На практике обычно используют все три уровня интеграции с учетом их достоинств и недостатков.

По сравнению с простой совокупностью отдельных систем и средств защиты, применение интеграции обеспечивает следующие преимущества:

1. Более быструю и точную реакцию на происходящие события;

2. Существенное уменьшение потока информации, получаемой оператором;

3. Облегчение работы оператора за счет автоматизации процессов управления, контроля и принятия решений по обеспечению безопасности [

\\* MERGEFORMAT "">6].

4. Существенное уменьшение вероятности ошибочных действий оператора (как следствие из двух предыдущих пунктов);

5. Возможность анализа и выработки разнообразных управляющих воздействий на основе единого информационного поля;

6. Простоту и возможность получения максимума разнообразной информации;

7. Возможность создания и внедрения сложных алгоритмов функционированияотдельных элементов системы;

8. Уменьшение затрат на оборудование ввиду многофункционального использования отдельных систем и более полной их загрузки;

К недостаткам интегрированных систем можно отнести повышенные требования к надежности управляющей подсистемы (при ее наличии).

Заключение .

В заключение скажем несколько слов о перспективах развития интегрированных систем безопасности. Основные направления определяются следующими требованиями:

1. Снижение роли человека в процессе обеспечения безопасности за счет повышения интеллектуальности систем;

2. Снижение уровня ложных срабатываний за счет более тесного использования подсистем;

3. Требование открытости. Разработчики ИСБ должны обеспечить заказчику посредством открытых протоколов возможности подключения систем и оборудования других производителей и гибкого настраивания ИСБ под свои нужды.

Реализация указанных требований с одной стороны позволит увеличить эффективность систем безопасности, снизить человеческий фактор, с другой – сделает построение интегрированных систем более прозрачным. 4. Омельянчук А. Integratio sapiens // Все о вашей безопасности. – 2004. – № 4

06-02-2004

Стремительное развитие и широкое использование информационно-коммуникационных технологий (ИКТ) привело к формированию фундаментальной зависимости критических национальных инфраструктур от этих технологий и обусловило возникновение принципиально новых угроз. Эти угрозы связаны, прежде всего, с возможностью использования ИКТ в целях, несовместимых с задачами поддержания международной стабильности и безопасности, соблюдения принципов отказа от применения силы, невмешательства во внутренние дела государств, уважения прав и свобод человека.

Особую озабоченность в этом плане вызывает возможность разработки, применения и распространения информационного оружия и возникающая в этой связи угроза информационных войн и информационного терроризма, способных вызвать информационные конфликты, разрушительные последствия которых могут быть сопоставимы с последствиями применения оружия массового уничтожения.

В соответствии с Доктриной информационной безопасности Российской Федерации и Концепцией реализации идеи международной информационной безопасности, одобренной Межведомственной комиссией по информационной безопасности Совета Безопасности Российской Федерации МИД России во взаимодействии с заинтересованными федеральными органами исполнительной власти проводит работу, направленную на создание международно-правового режима информационной безопасности.

Еще в 1998 году в адрес Генерального секре-таря ООН было направлено специальное Послание по проблеме международной информационной безопасности Министра иност-ранных дел Российской Федерации И.С. Иванова. Особый акцент в нем был седлан на необходимости предотвращения появления принципиально новой – информационной – сферы конфронтации и развязывания принципиально новых военных конфликтов. Практическим развитием этой российской инициативы стало внесение в ходе 53-й сессии ГА ООН разработанного МИД совместно с ключевыми ведомствами проекта резолюции од названием "Достижения в сфере информатиза-ции и телекоммуникаций в контексте международной безопасности", консенсусом принятый 4 де-кабря 1998 года.

Резолюция (A/RES/53/70) предлагает государствам - членам ООН продолжить обсуждение вопросов информационной безопасности, дать конкретные определения угроз, предложить свои оценки проблемы, включая разработку международных принципов обеспечения безопасности глобальных информационных систем. О таких оценках страны-члены должны информировать Генерального секретаря ООН, которому поручено представить соответствующий доклад на следующей сессии Генассамблеи ООН. Оценки России были переданы Генсекретарю ООН в мае 1999 года.

Доклад Генсекретаря был опубликован 10 августа 1999 года (А/54/213) и включил оценки Австралии, Белоруссии, Брунея, Кубы, Омана, Катара, России, Саудовской Аравии, Великобритании и США. Общим для этих оценок стало признание наличия проблемы, однако при этом выявились существенные различия как в расстановке акцентов (военная, правовая, гуманитарная или другие составляющие), так и в методике ее рассмотрения и решения.

Резолюция 53/70 положила начало обсуждению создания совершенно нового меж-дународно-правового режима, субъектом которого в перспективе должны стать информация, инфор-мационная технология и методы ее использования.

В соответствии с ее рекомендациями Институтом ООН по проблемам разоружения (ЮНИДИР) и Департаментом по вопросам разоружения Секретариата ООН в августе 1999 года в Женеве был организован международный семинар по вопросам международной информационной безопасности. В семинаре приняли участие представители более 50 стран, включая экспертов из наиболее развитых в информационно-технологическом плане государств.

Задача семинара заключалась в выявлении подходов различных стран в связи с предстоящим продолжением дискуссии по этой теме на 54-й сессии ГА ООН. Основным итогом семинара стало подтверждение актуальности проблемы информационной безопасности и своевременности постановки этого вопроса в международном плане. Эта первая такого рода представительная встреча экспертов, несомненно, во многом способствовала выполнению рекомендации резолюции 53/70.

На 54-й сессии ГА ООН Россией был предложен обновленный проект резолюции "Достижения в сфере информатизации и телекоммуникаций в контексте международной безопасности". Проект впервые указал на угрозы международной информационной безопасности применительно не только к гражданской, но и к военной сферам. 1 декабря 1999 года резолюция (A/RES/ 54/49) консенсусом была принята Генассамблеей.

В этом русле российской стороной был подготовлен проект "Принципов, касающихся международной информационной безопасности". Он был опубликован в документе А/55/140 в качестве вклада России в дальнейшее обсуждение темы.

Принципы представляют собой своего рода рабочий вариант кодекса поведения государств в информационном пространстве, создавая для них, по крайней мере, моральные обязательства, и закладывают основу для широких международных переговоров под эгидой ООН и других международных организаций по этой проблематике.

В них содержится необходимая понятийная база по предмету МИБ, приводятся основные определения: международной информационной безопасности, угроз информационной безопасности, информационного оружия, информационной войны, международного информационного терроризма и преступности.

Пять базовых принципов международной информационной безопасности определяют роль и права, обязательства и ответственность государств в информационном пространстве, намечают конкретные задачи, решение которых было бы направлено на ограничение угроз в сфере МИБ, а также прописывают роль ООН в контексте общих усилий в этой области.

Помимо российского вклада в доклад Генерального секретаря вошли также вклады Иордании, Катара и Польши.

В итоге 55-й сессии Генассамблеей 20 ноября 2000 года консенсусом был одобрен новый российский проект резолюции (А/RES/ 55/28), в котором отмечается, что целям ограничения угроз в сфере информбезопасности отвечало бы "изучение соответствующих международных концепций, направленных на укрепление безопасности глобальных информационных и телекоммуникационных систем".

Данное положение было чрезвычайно важно с дипломатической и политической точек зрения, поскольку оно подготовило почву для следующего очень важного этапа в плане продвижения темы МИБ в ООН.

В соответствии с рекомендациями резолюции 55/28 МИД России в качестве нового российского вклада в обсуждение темы МИБ в ООН был подготовлен проект документа "Общая оценка проблем информационной безопасности. Угрозы международной информационной безопасности" (A/56/164/Add.1).

В данном документе выделены и описаны одиннадцать основных факторов, создающих, по мнению России, опасность основным интересам личности, общества и государства в информационном пространстве и представляющих, таким образом, наибольшие угрозы с точки зрения обеспечения МИБ. К таким факторам относятся, прежде всего, разработка и использование средств несанкционированного вмешательства в работу и неправомерного использования информационных ресурсов другого государства, а также нанесения ущерба им; целенаправленное информационное воздействие на критические инфраструктуры и население другого государства; действия, направленные на доминирование в информационном пространстве, поощрение терроризма, и собственно ведение информационных войн.

В соответствующий доклад Генсекретаря вошли также оценки Боливии, Мексики, Филиппин и Швеции (от имени государств-членов Европейского союза).

В резолюции, принятой консенсусом 29 ноября 2001 года (документ A/RES /56/19), одобрена идея создания в 2004 году специальной Группы правительственных экспертов государств-членов ООН (ГПЭ) для проведения всестороннего исследования проблемы МИБ.

Мандатом Группы предусматривается рассмотрение существующих и потенциальных угроз в сфере информационной безопасности и возможных совместных мер по их устранению, а также изучение международных концепций, которые были бы направлены на укрепление безопасности глобальных информационных и телекоммуникационных систем. Результатом работы Группы, в соответствии с резолюцией, станет доклад Генсекретаря ООН Генеральной Ассамблее в 2005 году о результатах данного исследования.

Таким образом, международным сообществом было принято важное решение о необходимости широкого практического изучения вопросов МИБ.

Принятая консенсусом 22 ноября 2002 года ГА ООН резолюция по МИБ (A/RES /57/53) развивает положения предыдущих резолюций и указывает на недопустимость использования информационно-телекоммуникационных технологий и средств в целях оказания негативного воздействия на инфраструктуру государств. Резолюция также подтверждает просьбу к Генеральному секретарю, содержащуюся в пункте 4 резолюции 56/19, относительно создания группы правительственных экспертов ООН.

8 декабря 2003 года Генассамблея ООН вновь консенсусом приняла резолюцию по информбезопасности (A/RES/ 58/32). Это решение переводит общеполитическое обсуждение проблематики МИБ в плоскость поиска практических решений и запускает механизм формирования ГПЭ, первое заседание которой намечено на 12-16 июля 2004 года.

В доклад Генсекретаря ООН в этом году (А/58/373) вошли вклады по проблематике МИБ Боливии, Кубы, Сальвадора, Грузии, Российской Федерации, Сенегала и Украины.

В российском документе "Вопросы, связанные с работой группы правительственных экспертов по проблеме информационной безопасности", представлено российское видение организационно-практических и сутевых аспектов работы группы правительственных экспертов ООН. Так, по мнению России, группа могла бы сконцентрировать обсуждение на следующих ключевых моментах:

Согласование понятийного аппарата в сфере международной информационной безопасности;

Рассмотрение факторов, влияющих на состояние МИБ с учетом наличия угроз как террористического или криминального, так и военного характера, как в военной, так и в гражданской областях;

Определение взаимоприемлемых мер предотвращения использования информационных технологий и средств в террористических и других преступных целях, а также мер по ограничению применения информационного оружия, прежде всего в отношении критически важных структур государств;

Рассмотрение возможных путей международного взаимодействия правоохранительных органов по предотвращению и пресечению правонарушений в информационном пространстве, в частности, по выявлению источников информационной агрессии;

Анализ проблемы сопряжения национальных законодательств отдельных стран в части, регулирующей вопросы информационной безопасности с тем, чтобы обеспечить унифицированную классификацию правонарушений в сфере информационной безопасности и ответственность, возникающую в связи с совершением действий, классифицируемых как преступные;

Оценка возможности оказания международной помощи странам, ставшим жертвами информационных атак, в целях смягчения последствий нарушения нормальной деятельности прежде всего объектов критических инфраструктур государств.

В перспективе, как представляется российской стороне, следует стремиться к выработке многостороннего, взаимоприемлемого международно-правового документа, направленного на укрепление МИБ, в соответствии с которым государства и другие субъекты международного права должны будут нести международную ответственность за деятельность в информационном пространстве, осуществляемую ими или с территорий, находящихся под их юрисдикцией.

Основной идеей создания универсального режима международной информационной безопасности, по мнению Российской Федерации, могло бы стать обязательство участников не прибегать к действиям в информационном пространстве, целью которых является нанесение ущерба информационным сетям, системам, ресурсам и процессам другого государства, его инфраструктуре, подрыв политической, экономической и социальной систем, массированная психологическая обработка населения, с целью дестабилизации общества и государства.

В соответствии с резолюциями ГА ООН 56/183 от 21 декабря 2001 года и 57/238 от 20 декабря 2002 года в Женеве 10-12 декабря 2003 года прошел первый этап Всемирной встречи на высшем уровне по вопросам информационного общества (ВВУИО) (ее второй этап запланирован на 16-18 ноября 2005 года в Тунисе).

Встреча явилась первым международным форумом, на котором обсуждение вопросов, связанных с глобальными процессами информатизации, было поднято на самый высший политический уровень и состоялось в столь широком геополитическом масштабе в диалоге с представителями деловых кругов и гражданского общества. В Саммите участвовало свыше 11 тысяч человек из 176 стран мира, включая представителей международных организаций.

В ходе Встречи информбезопасность находилась в центре международного внимания. Важную роль здесь сыграло продвижение Россией этой проблематики на подготовительных конференциях, а также на прошедшей в г.Марракеш, Марокко, с 23 сентября по 18 октября 2002 года 16-ой Полномочной конференции Международного союза электросвязи.

В Полномочной конференции (ПК) 2002 года приняли участие около полутора тысяч делегатов, представляющих 143 страны. Решением ПК был принят "Вклад МСЭ в Декларацию принципов и план действий ВВУИО" (документ PLEN/1).

Одним из основных блоков в структуре вклада МСЭ в Декларацию принципов и План действий ВВУИО составляют вопросы доверия и безопасности при использовании ИКТ. Действительно, преимущества, которые может предоставить использование ИКТ, в полной мере могут быть реализованы лишь в случае надежности и безопасности соответствующих технологий и сетей и отказа от их использования в целях, несовместимых с задачами обеспечения международной стабильности и безопасности.

В этой связи в рамках этого блока страны-члены МСЭ вновь выразили опасение относительно того, что ИКТ могут оказывать негативное воздействие на безопасность государств как в гражданской, так и в военной областях и признали необходимость предотвращения использования информационных ресурсов или технологий для преступных или террористических целей.

В качестве одной из мер, которые можно было бы предложить для рассмотрения в ходе подготовки к ВВУИО, страны назвали рассмотрение существующих и потенциальных угроз для безопасности информационных и коммуникационных сетей.

Страны также согласились внести вклад в реализацию усилий ООН, направленных на оценку состояния информационной безопасности, а также рассмотрение вопроса о разработке, в долгосрочной перспективе, международной конвенции по безопасности в среде информационных сетей и сетей связи.

Нашедшие отражение во Вкладе МСЭ формулировки по МИБ в дальнейшем легли в основу соответствующих положений итоговых документов региональных конференций по подготовке к ВВУИО – Общеевропейской конференции (Бухарест, 7-9 ноября 2002 года) и Азиатской конференции (Токио, 13-15 января 2003 года), на которых Россией также активно продвигалась тема МИБ.

Одним из принципов информационного общества, зафиксированных в Бухарестской декларации, стал принцип укрепления доверия и безопасности при использовании ИКТ. Он подразумевает разработку "глобальной культуры кибербезопасности", которая должна обеспечиваться путем принятия превентивных мер и поддерживаться всем обществом при сохранении свободы передачи информации.

Государства, принявшие участие в конференции в Бухаресте, пришили к пониманию относительно того, что "ИКТ могут использоваться в целях, несовместимых с задачами обеспечения международной стабильности и безопасности, а также негативно воздействовать на целостность инфраструктуры внутри отдельных государств, нарушая их безопасность как в гражданской, так и в военной сфере". Страны также согласились с тем, что необходимо "предотвращать использование информационных ресурсов или технологий в преступных или террористических целях". В основу этих положений легла консенсусная резолюция ГА ООН по МИБ № 56/19.

В декларации зафиксировано, что в целях содействия доверию и безопасности в использовании ИКТ органы государственного управления должны способствовать осознанию обществом угроз, связанных с кибербезопасностью, и стремиться укреплять международное сотрудничество в этой сфере.

В Токийской декларации, которую приняли представители 47 стран, 22 международной и 116 неправительственной организаций, а также представители 54 частных компаний, выделены "приоритетные области действий" в области ИКТ. Важное место в их числе занимает вопрос обеспечения безопасности информационных технологий и средств. Признавая принцип справедливого, равного и адекватного доступа к ИКТ для всех стран, особое внимание стороны полагают необходимым уделить угрозе потенциального военного использования ИКТ. Стороны также согласились с необходимостью усилить региональное и международное сотрудничество в целях укрепления безопасности инфосферы. Впервые было высказано мнение о том, что эффективное обеспечение информационной безопасности может быть достигнуто не только технологически, для этого потребуются усилия по правовому регулированию вопроса и выработке соответствующих национальных политик.

Включение столь важных формулировок по МИБ в декларации подготовительных встреч к ВВУИО имело принципиальное значение. Оно заложило основу для последующего закрепления проблематики МИБ в повестке дня Саммита, что, в свою очередь, явилось важным шагом в направлении общего правового регулирования проблематики МИБ.

Итогом первого этапа Встречи стало принятие двух документов – Декларации принципов и Плана действий. Они охватывают различные аспекты формирования глобального информационного общества и базовые направления межгосударственного взаимодействия в этой сфере, включая создание и развитие информационно-коммуникационной инфраструктуры, безопасность при использовании ИКТ, обеспечение доступа к информации, инфраструктуре и услугам на базе ИКТ.

Формулировки по МИБ вошли в оба документа Встречи. В Декларации принципов (раздел "Укрепление доверия и безопасности при использовании ИКТ") указывается на то, что упрочение основы для доверия, включая информационную безопасность и безопасность сетей, является предпосылкой становления информационного общества.

В Декларации зафиксировано, что государства, принявшие ее, признавая принципы универсального и недискриминационного доступа к ИКТ для всех стран, поддерживают деятельность ООН, направленную на предотвращение возможности использования ИКТ в целях, которые несовместимы с задачами обеспечения международной стабильности и безопасности и способны оказать отрицательное воздействие на целостность государственных инфраструктур, нанося ущерб их безопасности. Они также исходят из того, что следует предотвращать использование информационных ресурсов и технологий в преступных и террористических целях.

В Плане действий отмечается, что доверие и безопасность относятся к главным опорам информационного общества. В качестве важнейших направлений действий по укреплению доверия и безопасности при использовании ИКТ в документе выделены следующие:

Содействие сотрудничеству между государствами в рамках ООН и со всеми заинтересованными сторонами в рамках соответствующих форумов в целях анализа существующих и потенциальных угроз в области ИКТ, а также решения других вопросов информационной безопасности и безопасности сетей;

Предупреждение и обнаружение органами государственного управления в сотрудничестве с частным сектором проявлений киберпреступности и ненадлежащего использования ИКТ и реагировать на эти проявления путем разработки соответствующих руководящих принципов;

Изучение законодательства, которое дает возможность эффективно расследовать и подвергать преследованию ненадлежащее использование ИКТ;

Содействие эффективным мерам взаимопомощи в этой сфере, а также профилактике компьютерных инцидентов;

Обмен образцами наилучшей практики в области информационной безопасности и безопасности сетей и поощрение их использования всеми заинтересованными сторонами;

Назначение координаторов во всех заинтересованных странах для реагирования в режиме реального времени на происшествия в сфере безопасности и формирования открытой совместимой сети таких координаторов для обмена информацией и технологиями реагирования на происшествия;

Поощрение активного участия заинтересованных стран в проводимой ООН деятельности по укреплению доверия и надежности при использовании ИКТ.

Ко второму этапу ВВУИО предполагается разработать документ, который должен определить рамки для анализа, развития и практического применения Декларации принципов и Плана действий на долгосрочной основе.

Департамент по вопросам безопасности и разоружения

МИД Российской Федерации

Решения об обнаружении нештатной ситуации и о реагировании системы на то или иное событие может приниматься на разных уровнях системы безопасности.

Различают два основных типа систем безопасности в зависимости от того, на каком уровне принимается решение о реагировании системы:

1. Одноуровневые, когда решение об обнаружении требуемого события (проникновение, возгорание и др.) и реакции системы на него принимаются на одном уровне системы (в одном устройстве). Пример – автономный пожарный извещатель. После принятия решения о возгорании следует акустический сигнал тревоги.

2. Многоуровневые системы. Решения об обнаружении событий и о реагировании на них принимаются на различных уровнях системы. Например, срабатывание извещателя в системе охранной сигнализации (первичное решение о тревоге) не означает возникновения состояния тревоги. Это будет зависеть от ряда факторов (режим охраны или нет, используется ли алгоритм двойного срабатывания и т.д.). Кроме того, даже при формировании сигнала тревоги контрольной панелью окончательное решение принимает центральная станция мониторинга.

Системы, в которых решения, как о регистрации тревожных событий, так и о реакции элементов системы на эти события принимаются на различных уровнях, будем называть системами с распределенными уровнями принятия решений или «системами с распределенным интеллектом». Пример такой системы показан на рисунке 1. Первичный анализ состояния объекта, а точнее состояния охраняемой зоны, выполняют извещатели (устройства обнаружения угроз) на основе анализа контролируемых физических параметров зоны и заложенного в них алгоритма обработки. После принятия решения извещатель изменяет соответствующим образом параметры шлейфа. На следующем уровне расширитель выполняет анализ шлейфа. В зависимости от схемотехнической реализации последнего и программной конфигурации контрольной панели используется то или иное количество информативных признаков, на основе которых в соответствии с заанным алгоритмом и принимается решение о нарушении шлейфа (проникновение, неисправность, вскрытие и т.п.). Информация о состоянии шлейфа передается по шине данных на контрольную панель.

Рисунок 1‑многоуровневая система принятия решений

На уровне контрольной панели (локальной системы сбора и обработки информации о состоянии шлейфов и устройств управления) принимается решение о состоянии системы сигнализации. При этом учитывается, например, состояние контрольной панели (охрана полная, частичная, или снята с охраны, состояние тестирования и т.п.). Соответствующее сообщение передается контрольной панелью на пункт охраны или АРМ интегрированной системы безопасности.

На уровне пункта охраны (высшем уровне) принимается окончательное решение. Это решение принимается автоматически или при участии оператора в соответствии с тактикой работы пункта охраны.

Рассмотренный порядок принятия решения, конечно, не единственный.

Таким образом, устройства, входящие в состав системы сигнализации и реализующие алгоритм принятия решения (обладающие «интеллектом»), распределены дискретно как пространственно, так и структурно.

Уровни интеграции

Интеграция подсистем безопасности и различных устройств в системах безопасности может осуществляться на различных уровнях. Фактически, уровень интеграции определяет структурный уровень системы, элементы которого взаимодействуют (интегрируются) между собой. По основным функциональным задачам можно выделить следующие уровни взаимодействия элементов подсистем безопасности (ПСБ):

1. Устройства обнаружения угроз различных подсистем безопасности.

2. Локальных систем сбора и обработки информации отдельных подсистем безопасности.

|

Системы в целом (информационное взаимодействие отдельных подсистем системы безопасности и подсистем противодействия и ликвидации угроз в пределах интегрированной системы

ССОИУ ‑ система сбора и обработки информации и управления;

ИСБ – интегрированная система безопасности;

ПСБ – подсистема системы безопасности;

ЦССОИУ – центральная система сбора и обработки информации и управления;

ИИЛУО – интерфейс интеграции локальных устройств обработки;

ЛССОИУ – локальная система сбора и обработки информации и управления;

УОУ – устройство обнаружения угроз;

ИИУО – интерфейс интеграции устройств обнаружения.

Рисунок 2 – Уровни интеграции различных элементов системы безопасности

безопасности).

4. Глобальный (взаимодействие интегрированных систем безопасности с другими информационными системами).

Уровень интеграции определяется уровнем системы, на котором осуществляется взаимодействие различных элементов системы безопасности.

Различные уровни интеграции, как видно из рисунка 2, состоят из следующих элементов:

1. Верхний (нулевой) уровень – это уровень глобальной интеграции систем безопасности в единую глобальную информационную систему. Он осуществляется через систему сбора и обработки информации интегрированной системы безопасности.

2. Первый уровень интеграции (уровень системной итеграции) соответствует информационному взаимодействию между центральными системами сбора и обработки информации отдельных подсистем безопасности.

3. Уровень 2 . Уровень интеграции локальных устройств обработки или локальных систем сбора и обработки информации и управления (ЛССОИУ) по каналам связи подсистем системы безопасности или через интерфейсы интеграции локальных устройств обработки (ИИЛУО).

4. Самый нижний уровень интеграции 3-й , интеграции устройств обнаружения угроз. Устройства обнаружения угроз могут взаимодействовать через обобщенные шлейфы или соответствующие интерфейсы интеграции устройств обнаружения (ИИУО).

Рассматриваемое взаимодействие в общем случае может быть как аппаратным, так и программным. Если верхние уровни взаимодействуют, как правило, на программном уровне, то более низкие уровни могут использовать оба вида интеграции.

Интегрированная система охраны: Совокупность совместно действующих технических средств, включающая в себя совместно функционирующие технические системы охраны (или их части) различного назначения.

Примечание – пример:

Телевизионная система видеонаблюдения и система охранной сигнализации;

Система управления и контроля доступом и система охранной сигнализации и т.п.

технических средств, включающий в себя совместно функционирующие технические системы охраны (или их части) различного назначения (например, телевизионная система видеонаблюдения и система охранной сигнализации; система управления и контроля доступом и система охранной сигнализации и т.п.)

Магауенов Р.Г. Системы охранной сигнализации: основы теории и принципы построения: Учебное пособие.‑2-е изд., перераб. И доп.‑ М.: Горячая линия‑Телеком, 2008.‑496 с. (с.19, 451…)

Волхонский В.В. Системы охранной сигнализации: 2-е изд., доп. и перераб.: СПб.: Экополипс и культура, 2005. 204с.

Леонов А.П.Безопасность автоматизированных банковских и офисных систем / Леонов А.П., Леонов К.А., Фролов Г.В. Мн.: НКП Беларуси, 1996.‑280с.

СТБ 1250-2000 Охрана объектов и физических лиц. Термины и определения

Магауенов Р.Г. Системы охранной сигнализации: основы теории и принципы построения: Учебное пособие.‑2-е изд., перераб. И доп.‑ М.: Горячая линия‑Телеком, 2008.‑496 с.

Организация информационной безопасности предполагает разработку определённых принципов её обеспечения. Одним из основных является принцип баланса интересов личности, общества и государства . Личность заинтересована в конфиденциальности информации об интимной жизни, доходах, социально значимых ошибках и т.д., а общество заинтересовано в получении сведений об антисоциальных проявлениях, коррупции, преступных доходах и т.д.

Принцип законности и правой обеспеченности . Рост значимости ИБ явно опережает развитие соответствующей сферы права, чем умело пользуются и политики, и преступники. Средства массовой информации (СМИ) не несут практически никакой ответственности за ложную информацию, направленную на массового потребителя этой информации (читателя, телезрителя).

Принцип интеграции с международными системами безопасности информации . Глобализация жизни на планете требует развития международных коммуникаций и их согласованности в обеспечении безопасности передачи информации.

Принцип экономической эффективности . Этот принцип говорит о том, что результаты от мер ИБ должны превышать совокупные затраты на них. Если этот принцип не соблюдается, то меры по обеспечению секретности информации не только не окупаются, но даже вредят прогрессу.

Принцип мобильности системы ИБ . Система ИБ должна не допускать неоправданных режимных ограничений, т.к. одновременно с этим государство утрачивает возможность защищать главное богатство своей страны - способность создавать и генерировать новые знания.

Принцип презумпции несекретности информации означает, что строгому нормированию подлежит конфиденциальность, а не гласность.

При разработке и проведении в жизнь политики информационной безопасности в какой-либо организации целесообразно руководствоваться следующими принципами:

Принцип невозможности миновать защитные средства говорит сам за себя и не требует дополнительных пояснений.

Принцип усиления самого слабого звена . Надежность любой обороны определяется самым слабым звеном. Злоумышленник не будет бороться против силы, он предпочтет легкую победу над слабостью. Часто самым слабым звеном оказывается не компьютер или программа, а человек, и тогда проблема обеспечения ИБ приобретает нетехнический характер.

Принцип невозможности перехода в небезопасное состояние означает, что при любых обстоятельствах, в том числе нештатных, защитное средство либо полностью выполняет свои функции, либо полностью блокирует доступ.

Принцип минимизации привилегий предписывает выделять пользователям и администраторам только те права доступа, которые необходимы им для выполнения служебных обязанностей. Назначение этого принципа - уменьшить ущерб от случайных или умышленных некорректных действий пользователей и администраторов.

Принцип разделения обязанностей предполагает такое распределение ролей и ответственности, чтобы один человек не мог нарушить критически важный для организации процесс или создать брешь в защите по заказу злоумышленников.

Принцип эшелонированности обороны предписывает не полагаться на один защитный рубеж, каким бы надежным он ни казался. За средствами физической защиты должны следовать программно-технические средства, за идентификацией и аутентификацией - управление доступом и, как последний рубеж, протоколирование и аудит. Эшелонированная оборона способна, по крайней мере, задержать злоумышленника, а наличие такого рубежа, как протоколирование и аудит, существенно затрудняет незаметное выполнение злоумышленных действий.

Принцип разнообразия защитных средств рекомендует организовывать различные по своему характеру оборонительные рубежи, чтобы от потенциального злоумышленника требовалось овладение разнообразными и, по возможности, несовместимыми между собой навыками (например, умением преодолевать высокую ограду и знанием слабостей нескольких операционных систем).

Принцип простоты и управляемости информационной системы . Залогом информационной безопасности являются не сложность и скрытность, а, напротив, простота и апробированность. Только в простой и управляемой системе можно проверить согласованность конфигурации различных компонентов и осуществить централизованное администрирование.

Принцип обеспечения всеобщей поддержки мер безопасности носит нетехнический характер. Если пользователи и/или системные администраторы считают информационную безопасность чем-то излишним или даже враждебным, режим безопасности сформировать заведомо не удастся. Следует с самого начала предусмотреть комплекс мер, направленный на обеспечение лояльности персонала, на постоянное обучение, теоретическое и, главное, практическое.