Кибероружие сдерживания. Кибероружие - суровая реальность Кибернетическое оружие

АНБ полным ходом готовится к будущим цифровым войнам за полный контроль над миром посредством интернета, (говорится в документах, обнародованных Эдвардом Сноуденом). Я не смог не привести, заинтересовавшую меня, пусть не новую, но не менее актуальную статью, тем более нам есть чего опасаться от наших "западных партнёров" , а значит быть готовыми.

Российский след вируса Stuxnet

Я профессиональный программист и по образованию физик, так что все что изложено в этой статье не домыслы, я все это могу сделать сам, своими собственными ручонками. Да и информации по теме располагаю гораздо большей, чем могу изложить на этой, не профильной для меня информационной площадке.

Так что если будете возражать на форуме, подумайте кому вы возражаете. В этой теме я профессионал, так что внимайте с уважением.

Авария на Саяно-Шушенской ГЭС.

В современной России произошла катастрофа. В результате аварии энергоагрегата №2 Саяно-шушенской ГЭС 17 августа 2009года произошло разрушение машинного зала и полная остановка работы ГЭС, авария унесла 75 человеческих жизней.

Официально причина аварии в акте комиссии по расследованию обстоятельств аварии сформулирована так:

"Вследствие многократного возникновения дополнительных нагрузок переменного характера на гидроагрегат, связанных с переходами через не рекомендованную зону, образовались и развились усталостные повреждения узлов крепления гидроагрегата, в том числе крышки турбины. Вызванные динамическими нагрузками разрушения шпилек привели к срыву крышки турбины и разгерметизации водоподводящего тракта гидроагрегата."

Если переводить на понятный язык, то энергоагрегат (гидравлическая турбина соединенная с электрогенератором), разрушился из-за длительной работы в областях нагрузки на которых присутствуют резонансы электромеханической системы.

Сто лет тому назад, специалисты разобрались с ситуацией и сделали выводы, которым все следуют до сих пор, команду «расстроить шаг» никто и никогда уже не отменит.

А вот в нынешнее время с причинами не разобрались, и выводов не сделали.

Область резонансов в документе обтекаемо называется «не рекомендованной зоной». Чиновникам не хватило смелости даже назвать все своими именами, не то что сделать выводы. События между тем развивались далее.

Вирус Stuxnet

Stuxnet стал первым компьютерным вирусом, нанесшим вред физическим объектам. Из-за него в 2010 году вышли из строя многие центрифуги на ядерных объектах Ирана. Кибернападение на иранский завод по обогащению урана в Нетензе задержало развитие ядерной программы Ирана на несколько лет.

Военные аналитики признают, что Stuxnet стал новой вехой в развитии кибероружия. Из виртуального пространства оно перешло в реальность, так как атака подобного вируса поражает не информационные а физические, реально существующие объекты.

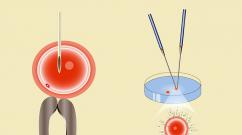

Разрушение центрифуг вирусом Stuxnet производилось методом резонанса электромеханической конструкции центрифуги. Объясню на пальцах, газовая центрифуга имеет быстровращающийся вал (20-50 тысяч оборотов в минуту), который крутит электромотор. Электромотором управляет контроллер, если этот контроллер перепрограммировать так, чтобы он периодически изменял частоту вращения вала центрифуги (у профессионалов называется «биения частоты»), то при определенных частотах «биения» система войдет в резонанс и подшипники оси вала и сам корпус центрифуги разрушится. Причем это будет выглядеть как обычная поломка не связанная с работой электроники и программ контроллера управления электромотором. Сначала будет повышаться вибрация, затем начинают откручиваться гайки крепления корпусных деталей, затем разбиваются подшипники и система в конце концов клинит и теряет герметичность.

Вирус Stuxnet, попадая на объект именно это и делал, перепрограммировал контроллер управления электромотором Simatic S7 таким образом, чтобы он выдавал напряжение с частотой биений, кратной резонансным частотам вращающегося вала центрифуги. Процесс нарастания амплитуды резонанса может длиться часами, если не днями, поэтому для обслуживающего персонала это выглядело как дефект конструкции самой центрифуги.

Иранцы так и не поняли, что их центрифуги разрушал вирус до тех пор, пока программисты из Белоруссии не обнаружили сам вирус и не разобрались с его функциональной нагрузкой. Только после этого вирус Stuxnet обрел мировую известность и Иран признал, что его ядерный объект целенаправленно атаковался на протяжении как минимум года именно этим кибероружием.

Что случилось на Саяно-шушенской ГЭС

Авария на втором гидроагрегате Саяно-шушенской ГЭС произошла из-за резонанса, как это было годом позже в Иране. И более того, можно утверждать что в резонанс оборудование было введено преднамеренно, используя методы реализованные в вирусе Stuxnet. Дело в том, что в момент аварии агрегатом управляла автоматика. Ручное управление для выдачи постоянной мощности было отключено и агрегат работал в режиме компенсаций пульсаций нагрузки в энергосистемы западной Сибири. При вводе в эксплуатацию оборудования проверяются резонансные частоты и в актах приемки указываются режимы в которых запрещается эксплуатация оборудования. Украинские специалисты в марте 2009 года сняли эти важнейшие параметры с второго агрегата (во время планового ремонта) куда и в какие руки эти данные попали неизвестно, но предположить можно.

Имея эти данные совсем не тяжело раскачать систему агрегата через микроконтроллер управления ГРАРМ так, чтобы она постепенно, за несколько часов, вогнала в зону резонанса турбоагрегат с электрогенератором на одном валу. После чего на корпусе начали от вибраций отворачиваться шпильки удерживающие крышку турбины, что и послужило непосредственной причиной катастрофы. Работой турбины и генератора в автоматическом режиме управляет специальная система, называется системой группового регулирования активной и реактивной мощности (ГРАРМ) .

Рис. Электронная часть шкафа управления ГРАРМ выполнена на основе PC-совместимой микроЭВМ фирмы Fastwell

Эта система была активирована в момент аварии на втором агрегате. Система была смонтирована и запущена в эксплуатацию в начале 2009 года, незадолго до аварии. Разработана и смонтирована данная система фирмой «ПромАвтоматика» на базе импортного оборудования. Естественно ни о какой Информационной безопасности тогда не думали, эта система имела прямой выход в Интернет, резонансные частоты агрегата были известны. Дальнейшее я думаю объяснять не надо, случилось то, что случилось…

Коллеги из Израиля и США успешно опробовали кибероружие для разрушения инфраструктурных объектов на практике, после этого конечно нужно создавать специальный род войск для его использования, что США и сделали в том же 2009 году организовав Киберкомандование со штатом сотрудников (бойцов) в 10 000 человек.

Кибероружие

Компьютерные вирусы в третьем тысячелетии стали тоже оружием и получили название «Кибероружие», более того во многих странах это оружие выделяется в отдельный род войск, обобщенным названием которого с легкой руки американцев стало название «Киберкомандование».

Командующий этими вооруженными силами получил совсем фантастическое название, не поверите, в США его называют - «КиберЦарь», да именно русское слово используется для официального названия американского командующего. Это оружие уже применялось в необъявленной войне США и Израиля против Ирана, Скорее всего оно применялось и в России, на Саяно-Шушенской ГЭС, есть его след и в аварии на Индийском проекте передачи в лизинг атомных подводных лодок. Там снова засветилась та же питерская фирма, она была разработчиком оборудования пожаротушения, которое в результате самопроизвольного срабатывания привело к гибели людей на ходовых испытаниях…. но это отдельная тема.

На сегодняшнем уровне развития информационных технологий, включая средства киберзащиты и цифрового нападения, такие страны как Россия и Китай могут успешно противодействовать планам развязывания крупномасштабной активной кибервойны со стороны таких потенциальных агрессоров, как США и их союзники, в первую очередь Великобритания, Франция, Израиль.

Правящая элита США отдает отчет в сегодняшней уязвимости своей страны перед угрозой сколько-нибудь масштабной цифровой войны. Пожалуй, это является главным фактором, сдерживающим переход пассивной фазы цифровой войны в активную, связанную с применением наступательных, разрушительных кибервооружений.

В этих условиях часть американской элиты делает ставку на конвертацию сложившегося превосходства Соединенных Штатов в сфере информационных и других технологий седьмого технологического уклада в создание кибервооружений нового поколения.

Эти кибервооружения и решения в сфере информационной безопасности США призваны преодолеть нынешний ассиметричный характер кибервойн и сделать страны – потенциальные противники США беззащитными перед американской кибермощью.

Вопросы новейших разработок в сфере кибервооружений естественно являются тайной за семью печатями американского военно-промышленного комплекса. Однако внимательный анализ тенденций развития информационных технологий и опубликованных в СМИ государственных документов США позволяют сделать ряд выводов о мерах, предпринимаемых по достижению неоспоримого кибердоминирования.

Еще в 70-90-е годы прошлого века в ходе исследований, направленных на создание искусственного интеллекта, проводимых в СССР, США и Японии была создана математическая база и алгоритмическая основа для так называемых самосовершенствующихся программ, заложены основы генетического и эволюционного программирования. Была создана математико-алгоритмическая база для разработки программ, которые могли бы самообучаться в зависимости от поступающих из внешней среды сигналов и соответственно трансформироваться в сторону все более эффективного выполнения своих функций. Позднее одно из ответвлений этого направления получило название «машинное обучение». В прошлом веке для практической программной реализации этого подхода не было аппаратных возможностей. Что называется, не хватало вычислительных мощностей.

В середине прошлого десятилетия критический порог был перейден, и машинное обучение, как основа для решения широкого круга задач стало активно развиваться и реализовываться на базе суперкомпьютеров. Наиболее известной демонстрацией возможностей машинного обучения и эволюционного программирования стал знаменитый Watson. В 2011 г. суперкомпьютер IBM победил экспертов, чемпионов американской версии «Своя игра». В настоящее время Watson активно используется для диагностических и прогнозных целей в здравоохранении, страховании и сфере национальной безопасности США.

Некоторые эксперты полагают, что огромные сети имплантатов, выполняющих шпионские функции, будучи подсоединенными к подобной экспертной системе и способные к машинному обучению, могут стать боевыми самообучающимися киберпрограммами. Образно говоря, передавая информацию в экспертную систему, они получают от нее команды, позволяющие этим программам, как бы самим достраиваться, адаптируясь к конкретным параметрам зараженных компьютеров и сетей. По мнению специалистов, скорее всего такие программы будут применяться не столько для разрушения, сколько для незаметного перехвата управления критически важными объектами и сетями потенциального противника.

Чтобы от машинообучаемых перейти к полноценным самоизменяющимся и самоорганизующимся программам, необходимо задействовать даже не сегодняшние суперкомпьютеры, а суперкомпьютеры следующего поколения с еще большей степенью быстродействия. В этом случае однажды разработанная многомодульная программа-имплантат, в зависимости от конкретных условий и стоящих задач, сможет достраивать свои модули, адаптироваться и предупреждать действия по ее обнаружению или уничтожению. Более того, недавно в специальных научных журналах а также в Wall Street Journal была опубликована информация о том, что такие самоорганизующиеся программы-имплантаты смогут выводить из строя объекты никак не подключенные к интернету, а функционирующие в закрытых сетях. Причем, в этих публикациях утверждается, что найден способ проникновения программ-имплантатов этого класса даже в отключенные сложные компьютеризированные объекты, линии, энергосистемы и т.п. При переходе этих объектов в активный режим программы реализуют свои задачи разрушения, либо перехвата управления.

На сегодняшний день самым мощным суперкомпьютером в мире является китайский Тяньэх-2. Большая часть компонентов этой системы была разработана в Китае. Однако, надо иметь в виду, что подавляющая часть наиболее мощных суперкомпьютеров принадлежит Соединенным Штатам и в отличие от Китая, соединена в единую распределенную сеть под эгидой АНБ и Министерства энергетики США. Но главное даже не это. Чтобы осуществить следующий скачок в скорости вычислений, необходимо переходить уже на уровень нанотехнологий. Летом этого года ведущие американские производители процессоров для суперкомпьютеров объявили о том, что к 2015 г. они смогут начать производство микропроцессоров, пока еще на основе кремния, но уже со значительным использованием нанотехнологий. Приближаются к подобному решению и японцы.

Китай, наращивая мощность суперкомпьютеров, пока, судя по оценкам экспертов, не имеет необходимой технологической базы для производства процессоров с использованием нанотехнологий. Ключевым вопросом в обеспечении превентивного доминирования в киберпространстве является способность декодировать защищенную специальными шифрами информацию, передаваемую как в интернете, так и в закрытых сетях государств – потенциальных противников. Согласно документу АНБ, обнародованному Сноуденом, «в будущем сверхдержавы будут появляться и приходить в упадок в зависимости от того, насколько сильными будут их криптоаналитические программы. Это цена, которую должны заплатить США, чтобы удержать неограниченный доступ к использованию киберпространства».

Уже давно Агентство на постоянной основе работает с IT-компаниями по встраиванию в их продукты закладок в интересах спецслужб США, а также ведет работу по целенаправленному ослаблению международных алгоритмов защиты данных. Поскольку именно американские компании являются поставщиками подавляющей части используемых в мире процессоров, маршрутизаторов, серверной инфраструктуры и т.п., становится понятным, что на сегодняшний день в подавляющем большинстве стран, в том числе в России, даже закрытые компьютерные сети весьма уязвимы для проникновения, а используемые системы шифрования в значительной части являются прозрачными для американских спецслужб.

Хотя в опубликованных Сноуденом документах и имеется информация, что службы США и Великобритании могут взломать любой шифр, используемый в интернете, это, по мнению подавляющего большинства специалистов, не является корректным утверждением. Более того, тесные контакты АНБ с производителями харда, в который они стремятся встроить соответствующие закладки, лишний раз подтверждает это мнение.

Проблема состоит в том, что мощностей нынешних суперкомпьютеров, даже в виде распределенной сети не хватает для уверенного взлома наиболее изощренных шифров, используемых в правительственной связи и коммуникациях спецслужб информационно продвинутых стран мира, включая Россию.

Однако, ситуация изменится с появлением на свет квантового компьютера. Собственно, одна из сверхзадач квантовых компьютеров как раз и состоит во взломе любого шифра, созданного на традиционных, доквантовых компьютерах. На сегодняшний день математически доказана справедливость подобной постановки задачи. Против квантового компьютера все доквантовые системы шифрования бессильны.

Хотя самих квантовых компьютеров пока нет, уже созданы многочисленные алгоритмы для них, а буквально в этом году по заданию IARPA разработан язык программирования Quipper. Работы по практическому созданию квантового компьютера ведутся в Соединенных Штатах в рамках проекта Quantum Computer Science (QCS) IARPA.

Немаловажно понимать принципиальное отличие IARPA от DARPA. Помимо прочего оно состоит в том, что проекты DARPA относятся к сфере двойных технологий, предусматривают оповещение о разработчиках тех или иных проектов и их результатах. Вся информация по проектам IARPA, кроме их наименования и условий, является секретной.

В 2013 году совершен прорыв и в аппаратном компоненте квантового компьютера. Компания Google, совместно с NASA запустила в эксплуатацию в рамках сети суперкомпьютеров квантовый модуль D-Wave Two. Это еще не полноценный квантовый компьютер, но при выполнении сложных вычислений с более чем 500 параметрами его мощность в тысячи раз превосходит производительность лучших суперкомпьютеров из списка Топ-500.

По осторожным высказываниям Google в ближайшие два-три года они собираются создать сеть, включающую несколько подобных модулей, работающих вместе с обычными суперкомпьютерами, которые по своим совокупным возможностям вплотную приблизится или будет равна полноценному квантовому компьютеру.

Когда это произойдет, то помимо прочего, любой шифрованный трафик окажется полностью открытым и свободно читаемым, а саморазвивающиеся программы позволят в этих условиях беспрепятственно ставить под контроль любые объекты и сети потенциальных противников. Тем самым будет достигнуто фактически неограниченное доминирование в киберпространстве. Электронные сети противника в любой момент могут быть разрушены или поставлены под полный контроль кибереагрессора, обладающего описанными выше программными и аппаратными средствами. Тем самым кибервойна закончится, не успев начаться.

Но и это еще не все. Летом 2013 года, несмотря на разоблачения АНБ и американского разведывательного сообщества, в Соединенных Штатах состоялся ряд совещаний по повышению уровня кибернетической национальной безопасности. Впервые за всю всерьез обсуждался вопрос создания общеамериканской электронной стены - фаервола. В этом случае весь интернет-трафик, входящий из-за рубежа подвергался бы глубокой инспекции пакетов, и любые подозрительные пакеты блокировались так же, как великий китайский фаервол блокирует нежелательные сайты. Участники обсуждения пришли к точке зрения, что это был бы лучший способ, но решили, что подобный подход будет невозможно реализовать на практике из-за американских реалий. Однако приведенные в докладе опросов американского общественного мнения и руководителей американских корпораций, а также подогреваемые СМИ истерия по поводу китайских и русских хакеров, могут создать питательную почву для практических шагов в этом направлении.

Согласно анализа, проведенного по открытым источникам экспертами Центра военно-промышленной политики Института США и Канады, американцы взяли курс на развертывание автономных спутниковых группировок, обеспечивающих защищенные электронные коммуникации и развертывание системы ПРО, нацеленной не столько против террористов, сколько против потенциальных американских конкурентов в космосе.

Спутниковые группировки призваны создать параллельную современному интернету защищенную систему электронных коммуникаций, завязанную на выведенную в космос суперкомпьютерную систему с квантовыми составляющими. Другая часть орбитальных спутниковых группировок призвана вывести из строя телекоммуникационные и электронные сети противников, способные функционировать в случае принудительного отключения обычного интернета. Наконец, система ПРО должны блокировать запуски ракет противников, нацеленных на орбитальные группировки и космическую платформу с центральным квантовым или квантовоподобным суперкомпьютером.

В этой связи возникает проблема разработки КИБЕРОРУЖИЯ СДЕРЖИВАНИЯ.

Недавно Президент РАН Владимир Фортов сообщил, что "Работы, проведенные под руководством академика Геннадия Месяца, позволили создать генераторы, испускающие очень короткие и мощные импульсы. Их пиковая мощность достигает миллиардов ватт, что сопоставимо с мощностью энергоблока АЭС. Это более чем в 10 раз превышает зарубежные достижения". Указанный генератор может быть размещен на носителе, выведенном в космос на низкую орбиту или в мобильном варианте на земле, либо даже на подводной лодке вблизи берегов потенциального противника. Использование такого генератора позволяет получить направленный мощнейший электромагнитный импульс, способный полностью вывести из строя любую электронику, независимо от ее защиты на весьма значительных площадях. Более того, имеются расчеты, показывающие возможность вывести из строя при помощи системы указанных генераторов энергосистемы, телекоммуникации, электронные сети, включая интернет, в самых разных странах мира, в том числе в США.

Какие выводы можно сделать из вышеприведенного анализа и складывающейся внешнеполитической ситуации?

1. События вокруг Сирии показывают, что у геополитических конкурентов России нет никаких моральных ограничений в реализации любых агрессивных планов и провокаций самого чудовищного типа (с уничтожением мирного населения химоружием для обоснования начала войны против суверенной страны в обход международного права). Поэтому скорейшая реализация концепции создания российских кибервойск в структуре вооруженных сил и разработка кибероружия сдерживания является в современный период не менее важной государственной задачей, чем поддержание в боевой готовности ядерного потенциала.

2. Информационный взрыв, связанный с опубликованием в открытой печати сверхсекретных материалов Сноудена о ведущейся кибервойне спецслужбами США против России и других стран, и применяемых при этом технологий, ставит задачу внесения серьезных корректив в государственную политику обеспечения кибербезопасности. Речь идет о пересмотре стратегических документов, увеличения бюджетного финансирования, ускоренной и качественной подготовки кадров, способных вести противоборство в киберпространстве.

3. Сдерживание цифровых войн XXI века невозможно без развития фундаментальных научных исследований самой различной направленности. По всей видимости, процесс реализации фундаментальных научных разработок как и прежде будет ориентирован в первую очередь на военные цели для достижения превосходства над потенциальным противником. Причем скорость реализации фундаментальных открытий в прикладных военных целях в условиях идущей информационной революции будет неизменно возрастать. Поэтому государственные бюджетные вложения в фундаментальные исследования должны быть качественно увеличены.

ЛОЗУНГ БЛИЖАЙШЕГО ДЕСЯТИЛЕТИЯ: «ЦИФРОВАЯ ПОБЕДА ИЛИ СМЕРТЬ!»

Информационные войны Ю. А. Смолий Информационные войны Киберцели. Кибероружие. ЛЕКЦИЯ 3 Виды атак и целей кибервойны Атака Расшифровка Цель Вандализм использование интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками. Информационные ресурсы государственных органов, коммерческих организаций, частных лиц Пропаганда рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернетстраниц. Информационные ресурсы государственных органов, коммерческих организаций, частных лиц Сбор информации взлом частных страниц или серверов для сбора секретной информации или её замены на фальшивую, полезную другому государству. Информационные ресурсы государственных органов, коммерческих организаций, частных лиц Виды атак и целей кибервойны Атака Расшифровка Цель Отказ сервиса атаки с разных компьютеров для предотвращения функционирования сайтов или компьютерных систем. Элементы критической инфраструктуры Вмешательства в работу оборудования атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке. Элементы критической инфраструктуры Атаки на пункты инфрастр. атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д. Элементы критической инфраструктуры Критическая национальная инфраструктура (EU) CNI - set of assets that are essential for the functioning of a society and economy of a particular state. (UK) CNI - those facilities, systems, sites and networks necessary for the functioning of the country and the delivery of the essential services upon which daily life in the UK depends. (US) CNI - systems and assets, whether physical or virtual, so vital to the United States that the incapacity or destruction of such systems and assets would have a debilitating impact on security, national economic security, national public health or safety, or any combination of those matters. Определение КВО Критически важный объект – объект, оказывающий существенное влияние на национальную безопасность РФ, прекращение или нарушения деятельности которого приводит к чрезвычайной ситуации или к значительным негативным последствиям для обороны, безопасности, международных отношений, экономики, другой сферы хозяйства или инфраструктуры страны, либо для жизнедеятельности населения, проживающего на соответствующей территории, на длительный период времени. Критически важные системы ИИ Ключевая (критически важная) система информационной инфраструктуры – информационно-управляющая или информационно-телекоммуникационная система, которая осуществляет управление критически важным объектом (процессом), или информационное обеспечение таким объектом (процессом), или официальное информирование граждан и в результате деструктивных действий на которую может сложиться чрезвычайная ситуация или будут нарушены выполняемые системой функции управления со значительными негативными последствиями Подмножества CNI Производство Генерация электроэнергии Сельское хозяйство Химический сектор промышленности Коммуникации Отопление Водоснабжение и водоотведение Транспорт Социальные службы Службы реагирования на ЧС Финансы Правительство Здравоохранение Обеспечение общественной безопасности Практические мероприятия по защите КВО Разработка нормативной базы Наличие координирующего органа Внутри- и межгосударственный обмен И. об угрозах и лучших практиках Развитие партнерства между государством и частными компаниями Подготовка квалифицированных кадров в области защиты КВО Оценка эффективности мероприятий, разработка метрик и индикаторов Разработка планов реагирования на инциденты Терминология Информационное оружие (кибероружие) – это средства уничтожения, искажения или хищения информационных массивов, добывания из них необходимой информации после преодоления систем защиты, ограничения или воспрещения доступа к ним законных пользователей, дезорганизации работы технических средств, вывода из строя телекоммуникационных сетей, компьютерных систем, всего высокотехнологического обеспечения жизни общества и функционирования государства Кибероружие и киберорудие Оружие от орудия отличает тот факт, что оружие должно быть изначально специально сконструировано для поражения объектов инфраструктуры противника или нанесения вреда людям. Свойства информационного оружия Информационное оружие от обычных средств поражения отличает: скрытность - возможность достигать цели без видимой подготовки и объявления войны; масштабность - возможность наносить невосполнимый ущерб, не признавая национальных границ и суверенитета, без ограничения пространства во всех сферах жизнедеятельности человека; универсальность - возможность многовариантного использования как военных, так и гражданских структур страны нападения против военных и гражданских объектов страны поражения. При этом по своей результативности информационное оружие сопоставимо с оружием массового поражения. Доказано, что наибольшие потери вооруженные силы несут от воздействия поражающих элементов информационного оружия, действующих на системы управления и психику человека. Особенности трафика информационного оружия не существует таможенных ограничений, нет способов контроля экспорта с использованием глобальных сетей, нет эффективных средств даже распознавания вредоносного кода, в особенности тех самых уязвимостей «дня ноль». США: запрещает экспорт «средств шифрования и программного обеспечения, которое предоставляет возможности проникновения в, атаки, отказа, нарушения функционирования или иным образом влияющего на нормальную работу ИТ-инфраструктуры и сетей связи». Но этого недостаточно для создания действующих экспортных барьеров. Типы кибероружия. Избирательные системы. Первый тип - избирательные системы. Эксплуатируют уязвимости. 1. Воздействие на систему является информационным, отсутствует физическое вмешательство; 2. Воздействие происходит на строго определенную систему, или тип систем с эксплуатацией их уязвимостей; 3. Результатом воздействия является предсказанный и повторяемый результат; 4. Воздействие не обязательно разрушительно, целью является прежде всего нарушение нормального функционирования. 5. Воздействие кибероружия происходит внутри ограниченных систем; 6. Целью кибероружия являются системы и комплексы, действующие по однозначно установленным законам и алгоритмам. Противодействие избирательным системам Этот тип кибероружия эффективен, если: обеспечена секретность его разработки, сокрытие факта его наличия, обеспечена внезапность его применения. Т.е. такое кибероружие практически «одноразовое», узкотаргетированное, не предназначено для поражения массовых целей, используется для диверсий. Пример – Stuxnet. Может использоваться в качестве первого ослабляющего удара. Не имеет сдерживающего потенциала (из-за необходимости соблюдения секретности). Типы кибероружия. Адаптивные системы с внешним управлением. Второй тип: адаптивные системы с внешним управлением. Состоят из четырех блоков: проникновения; сбора информации; связи и управления; мутации (модернизации). Схема воздействия такого кибероружия на целевую систему описывается в следующей последовательности: 1. Используя модуль проникновения, вредоносная часть оружия внедряется в систему. 2. Используя модуль связи и управления, червь предоставляет операторам дополнительную информацию. 3. Пользуясь полученной информацией, операторы выбирают оптимальные способы воздействия на эту конкретную цель. 4. Используя модуль мутации, вредоносное ПО модифицирует себя, приобретая новые свойства. В описанной последовательности пункты 3 и 4 могут повторяться произвольное число раз. Противодействие адаптивным системам с внешним управлением Эффективны, если гибко мутируют в зависимости от внешних условий (применения жертвой новых методов защиты и обнаружения вредоносного ПО), а также в зависимости от текущей фазы своего жизненного цикла. Требуют постоянно действующего канала связи и штата квалифицированных операторов онлайн (гибко реагирующая система человек-машина), что затрудняет использование для изолированных систем и облегчает атрибуцию агрессора. Типы кибероружия. Автономные адаптивные системы Третий тип: автономная адаптивная система SUTER Опираясь на базу знаний об уязвимостях целевой системы, может самостоятельно выбирать оптимальный вариант воздействия. Является смесью систем первого и второго типов – имея модули проникновения и сбора информации (признак систем II типа), самостоятельно выбирает лучший из «узкоспециализированных» методов атаки, характерных для систем типа I. Не имеет модулей связи и мутаций. Особенности: не предъявляет высоких требований к квалификации оператора, сравнительно просто в применении необученным персоналом, процедура применения может быть предельно автоматизирована (как и обычное оружие). Крайне дорогостоящее, специально разрабатываемое под конкретную жертву. Типичные примеры кибероружия DoS атаки, DDoS-атаки (в т.ч. с использованием ботнетов); Таргетированные атаки (Advanced Persistent Threat) Ботнет, определение Ботнет – это сеть компьютеров, зараженных вредоносной программой поведения Backdoor. Backdoor’ы позволяют киберпреступникам удаленно управлять зараженными машинами (каждой в отдельности, частью компьютеров, входящих в сеть, или всей сетью целиком) без ведома пользователя. Цели ботоводов Рассылка спама. DDoS атаки (Distributed Denial of Service – распределенная атака типа «отказ в обслуживании»). Анонимный доступ в Сеть. Продажа и аренда ботнетов. Фишинг (интернет-мошенничество с целью получения доступа к конфиденциальной информации пользователей. Методы фишинга - создание «фейковых» страниц соцсетей, банков, мейл агентов). Кража конфиденциальных данных. Типовая схема эксплуатации ботнета Централизованные ботнеты Command&Control Centre Децентрализованные ботнеты P2P – peer to peer, точка к точке Комбинированные ботнеты Tier 2 Bot Tier 2 Master Tier 2 Proxies Bot

Встреча лидеров России и США в Гамбурге на саммите «Группы двадцати» показала интерес к сотрудничеству по вопросам безопасности киберпространства, однако последовавший за этим отказ Дональда Трампа от начавших было оформляться договоренностей, говорит о трудностях политических процессов происходящих, прежде всего, внутри США. Сложившаяся сейчас ситуация свидетельствует о переломном моменте, который способен оказать влияние на дальнейшее развитие всей системы международной информационной безопасности. Материал публикуется в рамках партнерства с Российским советом по международным делам (РСМД).

Кибероружие - что это?

Возможность использования информационных и коммуникационных технологий (ИКТ) в военно-политических целях становится фактором, оказывающим влияние на современные международные отношения. В докладе Группы правительственных экспертов ООН 2015 г. указывается, что ряд государств занимаются наращиванием потенциала в сфере ИКТ для военных целей. Использование ИКТ в будущих конфликтах между государствами становится всё более вероятным, а неразрешенные проблемы и противоречия указывают на важность темы и сложность диалога.

Во-первых, применяемые понятия и определения признаются лишь отдельными группами государств. Так, в странах ШОС, используется термин «информационное оружие», определяемое как «информационные технологии, средства и методы, применяемые в целях ведения информационной войны». Под это понятие можно подвести фактически любые ИКТ-инструменты – как специализированные, так и общедоступные: Интернет, социальные сети и базы данных, системы мобильной связи, телекоммуникационные системы и др. С другой стороны, например в странах НАТО, неофициальное определение кибероружия есть в «Таллиннском руководстве по применимости международного права к кибервойнам»: «кибернетические средства ведения войны, которые по своей конструкции, использованию или предполагаемому использованию способны привести к травмам или гибели людей; или повреждению или уничтожению объектов, то есть, привести к последствиям, необходимым для квалификации кибероперации как нападения».

В Объединенной доктрине киберопераций Министерства обороны США 2014 г. можно найти определение «средства в киберпространстве» – «устройство, компьютерная программа или метод, в том числе в любом сочетании программного обеспечения или аппаратных средств, предназначенное для оказания воздействия в киберпространстве или через него». Таким образом, в самом общем виде кибероружием (и здесь не учитывается информационно-гуманитарное воздействие) являются специализированные ИКТ-средства, которые предназначены для оказания деструктивного воздействия на компьютерные системы и сети, поддерживаемую ими инфраструктуру и/или хранящуюся в них информацию.

Во-вторых, до сих пор не определен ряд международно-правовых аспектов использования ИКТ в военных целях. Группа правительственных экспертов ООН в своем докладе 2013 г. подтвердила применимость международного права в информационном пространстве. Однако до сих пор не сформулировано четкого ответа на вопрос, как именно международное право должно применяться в киберпространстве. В частности, на данный момент не дано правовых определений кибероружию, вооруженному нападению в киберпространстве, комбатантам, и не описано, как обеспечить соблюдение прав мирного населения.

В-третьих, кибероружие представляет собой специализированное программное обеспечение, и это предопределяет возможности его создания, распространения и использования. Атаки могут осуществляться с использованием обычных персональных компьютеров, подключенных к Интернету. При этом известно, что вредоносное программное обеспечение и/или его компоненты (подобные уязвимостям «нулевого дня») можно приобрести, а специалистов – нанять. Низкий порог вхождения может привести к существенному расширению круга акторов, которым доступно кибероружие. Ими могут быть не только государства, но и террористические организации, и организованные преступные группы. Сейчас процесс распространения кибероружия практически не контролируется, а единственный механизм, который существует – Вассенаарские договоренности по экспортному контролю обычных вооружений и товаров и технологий «двойного применения» – является межгосударственным, и не затрагивает, например террористические или криминальные группы.

В-четвертых, на текущем этапе развития ИКТ нет механизмов быстрой и точной атрибуции кибератак. А в условиях, когда невозможно идентифицировать источник угрозы, существует вероятность, что обвинение в нападении будет сделано без приведения существенных фактов, на основании предположений и умозаключений, согласно политической конъюнктуре. Существует множество подобных примеров, в том числе недавние обвинения России во взломе серверов Демократической партии США – существенных доказательств предъявлено не было.

Кибероружие США – история и современность

США давно и активно используют ИКТ в военно-политических целях. Начало этому процессу было положено внедрением доктрины сетецентрических войн, которая была представлена в «Концепции развития вооруженных сил США до 2010 г.», принятой в 1996 г., нашла отражение в «Четырехлетней программе развития обороны США» 1997 г. и развита в последующих документах. Принятие доктрины сетецентрических войн было продиктовано стремлением повысить возможности участников боевых действий за счет их объединения в единую сеть и достижения информационного превосходства. Окончательно информационные операции закрепились в военном строительстве США в 1998 г. с появлением «Объединённой доктрины информационных операций» – документа, который предназначался для самого широкого распространения. Согласно этой доктрине, информационные операции включают в себя электронное противоборство (Electronic Warfare ), операции в компьютерных сетях (Computer Network Operations ), психологические операции (Psychological Operations ), мероприятия по дезинформации (Military Deception ), меры обеспечения безопасности проведения операций (Operations Security ). В «Концепции развития вооруженных сил США до 2020 г.» было отмечено, что в перспективе операции в информационном пространстве станут отдельным видом вооруженной борьбы и приобретут такое же значение, как операции в других средах – на воде, суше, в воздухе и космосе.

За первое десятилетие XXI в. произошли ключевые изменения во взглядах и подходах США к использованию ИКТ в военно-политических целях. В 2001 г. в очередной «Четырехлетней программе развития обороны США» кибероперации были выделены в самостоятельный вид военной деятельности, а собственно киберпространство было признано новой сферой противоборства. Следующим ключевым изменением стало создание в 2010 г. Киберкомандования, ответственного за проведение операций в киберпространстве, защиту военных систем и сетей и координацию киберобороны между всеми родами войск. При этом глава этой структуры также является руководителем Агентства национальной безопасности США, основная функция которого – радиоэлектронная разведка. Подобное двойное подчинение, а также «Меморандум о взаимопонимании», подписанный в 2010 г. между Министерством обороны и Министерством внутренней безопасности, способствовали скорейшему развитию потенциала Киберкомандования. Вскоре после этого, в 2011 г., представитель Министерства обороны США на слушаниях в Конгрессе подтвердил, что у Америки есть возможности проведения наступательных действий в киберпространстве, фактически признав этим наличие кибероружия.

Нельзя не отметить, что кибервозможности развиваются в тесном взаимодействии с частным сектором и гражданским обществом. Происходит активная агитация и рекрутинг талантливых хакеров. В начале 2012 г. ВВС США объявили открытый тендер на разработку комплекса специальных программных средств (фактически – кибероружия), которые смогут решать ряд задач: резидентное нахождение на компьютере предполагаемого противника, слежение за активностью информационных систем противника, выведение их из строя. Агентство перспективных оборонных исследований и разработок (DARPA ) Министерства обороны США в 2013-2016 гг. реализовало проект под названием «P lan X» . Он направлен на создание полуавтоматической системы, которая упростит использование вредоносных программ и снизит требования к квалификации соответствующего персонала. При этом единая архитектура аппаратно-программного комплекса и интерфейса пользователя позволит объединить множество вредоносных программ, разрабатываемых сторонними подрядчиками – возможно, в будущем в отдельных государствах будет создан легальный рынок не просто уязвимостей, а более продвинутого кибероружия. В мае 2016 г. система была испытана в ходе учений «Cyber Guard » и «Cyber Flag », и планируется к внедрению в работу Киберкомандования в 2017 г. Согласно действующим документам (в частности, речь идёт Директиве президента №20), в определенных случаях допустимо автоматическое реагирование на кибератаки, но при наличии риска существенных последствий необходимо принятие политического решения на уровне президента. Принимая во внимание вышеизложенное, можно сказать, что выстраивается определенная иерархия, в которой будет несколько категорий кибероружия. Одно будет применяться с ограничением по месту и времени действия, для решения задач, не требующих специального согласования – поражения компьютерных сетей и систем противника непосредственно на поле боя. Другое, более продвинутое, будет предназначено для выведения из строя критически важных объектов потенциального противника, и решение о его использовании будет приниматься на более высоком уровне, в рамках проведения специальных операций.

Некоторые вышеобозначенные аспекты получили развитие в Киберстратегии Министерства обороны США 2015 г. При этом наибольший интерес представляют следующие моменты. Заявлено, что специальные формирования для выполнения операций в киберпространстве будут разделены на три группы: подразделения киберзащиты (защита информационной инфраструктуры Министерства обороны), подразделения государственной обороны (защита государства и государственных интересов от атак высокого уровня) и боевые подразделения. Кроме этого, более четкое оформление получили концептуальные основы сдерживания в киберпространстве.

В 2016 г. президент Обама и другие официальные лица США признали, что проводятся наступательные кибероперации против информационных систем «Исламского государства». Представляется, что подобные заявления не следует рассматривать в качестве сигналов изменения политики в отношении открытости операций в киберпространстве. Например, до сих пор нет прямых доказательств участия того или иного государства в получившей широкую известность атаке на некоторые предприятия ядерной программы Ирана (в то же время у отдельных экспертов нет сомнений в том, что за этой атакой стоят спецслужбы США и Израиля). Сложность атрибуции препятствует установлению источника атаки стороной-жертвой, а атакующая сторона, как правило, не заинтересована в том, чтобы открыто говорить о своих действиях. ИГ же является квазигосударственным образованием, что предопределяет возможность разглашения информации об атаке и получения определенных политических дивидендов.

Перспективы развития

Объёмы выделяемого на деятельность в киберпространстве финансирования свидетельствуют о том, что это направление является одним из главных приоритетов Министерства обороны США. В 2014 г. сотни миллионов долларов были потрачены на создание специальных киберполигонов для подготовки специалистов, анализ киберопераций в целом, разработку специальных средств и создание поста главного советника по киберобороне. В бюджете 2016 г., по сравнению с 2015 г., до 100 млн. долл., возросло финансирование разработки технологий для киберопераций (фактически, кибероружия), 200 млн долл. заложено на поиск и оценку уязвимостей всех систем вооружения. Также планировалось увеличение числа служащих в Киберкомандовании до 6000 человек в 2016 г.

Бывший министр обороны США Эштон Картер заявлял, что в 2017 г. необходимо потратить дополнительно 900 млн долл. и довести ежегодный объём финансирования деятельности в киберпространстве до 6.7 млрд долл., а за следующие пять лет потратить в совокупности почти 35 млрд долл. Проекты бюджета на 2017 фискальный год более чем вдвое увеличивают финансирование наступательных и оборонительных операций ВВС США – в совокупности, с 20 до более 50 млн долл. а затраты на разработку технологий до 150 млн долл. Согласно одному из положений в проекте бюджета, Киберкомандование будет выведено из подчинения Стратегического командования и станет полноценным единым боевым командованием. Прежде всего, это позволит значительно ускорить процесс принятия решений; во-вторых, Киберкомандование сможет более активно участвовать в формировании бюджета, политики и стратегий Министерства обороны. Кроме этого, появится прямое подчинение новой структуры министру обороны и президенту США.

В ходе предвыборной кампании Д. Трампом было сформулировано четыре тезиса по обеспечению кибербезопасности:

- незамедлительное проведение специальной группой оценки киберобороны США и уязвимостей, в том числе на объектах критически важной инфраструктуры;

- создание под эгидой министерства юстиции объединенных рабочих групп для координации противодействия киберугрозам;

- подготовка министром обороны и председателем объединенного комитета начальников штабов рекомендаций для усиления Киберкомандования;

- разработка наступательных возможностей в киберпространстве, необходимых для сдерживания, и, при необходимости, реагирования.

Очевидно, что Д. Трамп не станет послом мира в киберпространстве. При этом государственный аппарат США обладает определенной инерцией, что позволяет сохранять преемственность власти. Например, Б. Обама в свой первый срок пребывания на президентском посту реализовывал скорректированный вариант «Всеобъемлющей национальной инициативы кибербезопасности», подготовленной ещё командой Дж. Буша мл. Учитывая настроения кандидатов и существующие тенденции, нельзя говорить о том, что после выборов США внезапно станут стремиться к всеобщему разоружению в киберпространстве – напротив, мы слышим прямые угрозы от высшего руководства США осуществить кибератаку (или послать некий «сигнал») против России. Такие беспрецедентные, и в определенной степени провокационные действия вызывают массу вопросов о дальнейшем развитии ситуации. В апреле 2016 года состоялась российско-американская встреча высокого уровня по проблематике международной информационной безопасности – и стороны договорились продолжать выстраивать взаимоотношения в указанной области в неконфронтационном ключе и в практическом плане активизировать двустороннее сотрудничество в целях борьбы с угрозами в сфере использования ИКТ в контексте международной безопасности. В то же время нет никакой информации, что летом, после приписываемых России атак на сервера Демократической партии, были использованы специальные горячие линии связи, созданные в рамках «Совместного заявления президентов Российской Федерации и Соединенных Штатов Америки о новой области сотрудничества в укреплении доверия». В сентябре в ходе Саммита G20 в Китае Б.Обама заявил, в частности, что: «Целью является не рост эскалации в киберпространстве, и гонка вооружений, как было в других сферах, а постепенное установление норм и правил, чтобы все действовали ответственно». В октябре вышло «Совместное заявление Министерства внутренней безопасности и Управления директора национальной разведки о безопасности выборов», где уже прямо сказано, что летние хакерские атаки были осуществлены по указанию российских властей. А позже было объявлено, что США готовят «пропорциональный ответ действиям России».

Встреча лидеров России и США в Гамбурге на саммите «Группы двадцати» показала интерес к сотрудничеству по вопросам безопасности киберпространства, однако последовавший за этим отказ Д.Трампа от начавших было оформляться договоренностей, говорит о трудностях политических процессов происходящих, прежде всего, внутри США. Сложившаяся ситуация свидетельствует о переломном моменте, который способен оказать влияние на дальнейшее развитие всей системы международной информационной безопасности. С одной стороны, США могут продвигать свои правила игры в киберпространстве, не считаясь с интересами других. С другой стороны, может возобладать прагматичный подход, и правила будут сформулированы с более широким участием, чтобы учитывать интересы многих – возможно, в рамках Группы правительственных экспертов ООН.

Информационная война, в свою очередь, определяется как противоборство между двумя или более государствами в информационном пространстве с целью нанесения ущерба информационным системам, процессам и ресурсам, критически важным структурам, подрыва политической, экономической и социальной систем, массированной психологической обработки населения для дестабилизации общества и государства, а также принуждения государства к принятию решений в интересах противоборствующей стороны.

Вредоносные программы или уязвимости, против которых еще не разработаны защитные механизмы (по информации «Лаборатории Касперского»)

По оценке экспертов «Лаборатории Касперского», стоимость разработки вируса Stuxnet лежит в пределах 100 млн долл., по оценке компании Fortinet, стоимость базовых инструментов для создания ботнета типа «Zeus» начинается от 700 долл.

См., напр. David E. Sanger Confront and Conceal: Obama"s Secret Wars and Surprising Use of American Power. – NY.: Broadway Books, 2012. – 514 p.

При разговорах о войне большинство людей сразу же представляет выстрелы, бомбы, атакующие танки, самолёты и венчает эту картину взрыв атомной бомбы. Особо впечатлительные граждане могут вспомнить бактериологическое и химическое оружие, и страшные последствия, к которым может привести его использование. При слове «кибератака» мы представляем лишь обычный взлом сайта, если дело происходит в США, то это ассоциируется с атакой русских хакеров, которые таким образом развлекаются.

Главные проблемы при проведении кибератаки на Россию видятся лишь в отключении интернета, из-за чего миллионы пользователей по всей России будут испытывать следующие неудобства:

- Не смогут общаться в социальных сетях;

- Не смогут отправить друг другу электронные письма;

- Не зайдут на любимые сайты и не прочитают свежие новости.

На самом деле, кибервойна может натворить гораздо больше бед, чем война традиционная, особенно в современных развитых странах. Одна единственная кибератака на компьютерную систему аэропорта может спровоцировать воздушные катастрофы. Кибератака на электростанции спровоцирует отключение света в городе или даже стране, что сразу же спровоцирует не только множество аварий в ночное время, но и всплеск преступности. Достаточно вспомнить, к каким последствиям привело отключение электричества в Нью-Йорке в 1977 году, чтобы представить себе масштабы современных катастроф.

В 21 веке, когда все коммуникации представляют собой компьютеризированные системы, кибервойна приведёт к полной остановке жизни городов, ведь вся инфраструктура городов находится в прямой зависимости от компьютеров.

Как бы ни пугали американские средства массовой информации своих обывателей угрозой кибератаки, на самой деле русские хакеры в США предпринимают любые хакерские атаки лишь для того, чтобы их заметили и взяли на работу в престижные фирмы. К сожалению, современная Россия зависима от производителей деталей для компьютеров и программного обеспечения, поэтому для США российские кибератаки не представляют большой опасности.

Кибервойна в 21 веке, реальные факты

Теория заговора, компьютерный шпионаж, кибервойна – это давно уже не тема дискуссий для политиков разных стран. В августе 2013 года, благодаря Эдварду Сноудену, журналисты и аналитики получили в своё распоряжение интересные документы, которые доказали, что компьютерный шпионаж – это не единственная проблема современного мира. Данные документы показали, что кибершпионаж касается не только прослушки мобильных операторов, мониторинга социальных сетей, поисковиков и даже таких систем как Visa и MasterCard.

Самым интересным в этих документах оказались файлы, в которых был приведён бюджет «американского разведывательного сообщества», для которого кибершпионаж оказался не единственным видом деятельности. Большинство российских СМИ только озвучили громкую цифру в 500 миллиардов долларов, которая была потрачена разведкой США на кибершпионаж, прослушку и мониторинг компьютерных сетей в период с 2001 по 2012 годы. В документах упоминалось о 231 наступательной операции, которые были оценены как кибершпионаж, что показывает явную недальновидность российских СМИ.

Анализ данных документов, а также огромный бюджет показывает, что по всему миру давно ведётся крупномасштабная кибервойна, в которой США отводится роль главного действующего лица. Остаётся только догадываться, когда США воспользуется плодами своей огромной секретной сети и в кибервойне нового типа появятся первые жертвы.

В мае 2017 года в РФ появился вирус, который не просто заражает или повреждает файлы, а меняет их расширение, после чего требует купить специальный расшифровщик, иначе файлы будут удалены. Хотя данный вирус появился в РФ только в мае, он уже успел «засветиться» в Англии и Испании. Примечательно то, что данный вирус, который появился в феврале 2017 года, атакует и государственные учреждения, и крупные фирмы. В России атака была направлена на компьютерные системы МВД. Хотя по официальным данным утечки информации не произошло, можно с уверенностью сказать, что это не кибершпионаж, а нечто большее. После подобной атаки, можно сказать, что кибервойна в России идёт уже сегодня.

Феномен кибервойны сегодня

Сегодня термин «кибервойна» упоминается не только в «жёлтой» прессе, но и прочно вошёл в лексикон военных, политиков и специалистов по безопасности. Можно сказать, что термин «кибервойна» стал настоящим мемом, который эксплуатируют на различных форумах в интернете и социальных сетях. Между тем, существует чёткое определение термина, «кибервойна», которое называет данный вид войны противоборством в киберпространстве, в том числе и интернете. Кибервойна бывает ориентирована на следующие действия:

- Пропаганду;

- Разжигание классовой или религиозной вражды;

- Хакерские атаки на сервера и компьютерные системы.

Некоторые эксперты к кибервойнам относят и различного типа репутационные войны, которые постоянно ведутся между различными компаниями и корпорациями. В более широком смысле, кибервойны относятся к информационным войнам, которые могут вестись не только с использованием компьютерных систем.

Среди военных и специалистов по информационной безопасности термин «кибервойна» стал использоваться примерно с 2007 года. С этого времени появилось чёткое разделение на информационные войны и кибервойны. В первую очередь, это произошло в тех странах, которые являются мировыми лидерами в области производства компьютеров и различного программного обеспечения к ним.

Сейчас информационные войны отличаются от кибервойн различными средствами воздействия:

- Информационные войны имеют цель полностью или частично изменить массовое или индивидуальное сознание объекта или объектов, на которые они направлены. В отличие от кибервойн, возраст которых насчитывает не более 30 лет, информационные войны велись ещё в глубокой древности. Появление интернета смогло вывести уровень информационных войн на новую высоту, придав им небывалую масштабность и эффективность;

- Кибервойны представляют собой целенаправленное воздействие (в виде различных программных кодов) на различные материальные объекты. Данное воздействие своей конечной целью может иметь вывод объекта из строя, нарушение работы объекта или полный переход объекта под управление противника.

В любом случае, в отличие от информационной войны, которая может длиться годами, кибервойна может мгновенно привести к непоправимым разрушениям. Достаточно вспомнить Чернобыль, чтобы понять, к чему может привести сбой на атомной или гидростанции.

История появления кибервойн

Знание истории появления и развития кибервойн поможет понять их смысл и разработать более продуктивные методы борьбы с ними. Хотя кибершпионаж существует уже достаточно давно, первое упоминание о кибервойне относится к 2007 году. Именно в этом году произошла крупная хакерская атака на государственные сайты Эстонии, которую совершила группа неизвестных иностранных хакеров (их так и не нашли). Вторым подобным случаем стал взлом и вывод из строя грузинских интернет-сетей в 2008 году. Кстати, многие западные СМИ предписывают данную хакерскую атаку российским спецслужбам.

В любом случае, ни одна из вышеперечисленных атак не привела к остановке деятельности инфраструктур, поэтому рассматривать их как целенаправленную атаку крупного государства было бы преждевременно. Исходя из этого, данные кибератаки можно рассматривать следующим образом:

- Возможно, это просто хакеры испытывали свои силы;

- Может быть, это спецслужбы проводили пробную кибератаку с испытательной целью.

В любом случае, использование кибероружия – это деятельность спецслужб США и Израиля, которые очень продвинулись в этой области. Что касается Китая, который очень динамично начал развиваться в последние 2 десятка лет, то тут на лицо явный кибершпионаж, хотя это больше касается экономической или технической сферы.

В 2008 году было проведено документально подтверждённое использование кибероружия Израильскими войсками. Во время операции «Олива» кибероружие было использовано для блокировки ПВО принадлежащих Сирии и блокировки сирийской радиоэлектронной разведки.

Следующее масштабное применение кибероружия было зафиксировано в 2010 году. Хотя данные об этом не предавались широкой гласности, «Лаборатория Касперского» сумела определить этот факт. Специальный вирус, который был разработан для внедрения в системы иранской атомной промышленности, блестяще справился со своими задачами. Хотя долгое время никто не брал на себя ответственность за создание данного вируса, не так давно США официально заявили, что данный вирус был разработан в США с участием израильских компаний. В дальнейшем, действуя по подомному сценарию, американцы применили подобный (хотя и несколько модернизированный) вирус против нефтеперерабатывающей сферы Ирана.

В последние годы часто фиксируются случаи использования специальных компьютерных программ не только для сбора данных, но и для полного вывода из строя различных нефтяных и газовых предприятий Катара и Саудовской Аравии.

Большим преимуществом кибероружия является тот факт, что с его помощью можно эффективно бороться с высокотехнологичным оружием, на разработку и создание которого у многих стран просто не хватает средств и ресурсов. Последней иллюстрацией этого факта явилась нейтрализация суперсовременного американского «беспилотника» в Иране. С помощью кибероружия иранцам удалось перехватить управление и посадить его на своей территории.

Ведущие компании в области компьютерной безопасности заявляют, что за последние годы кибероружие достигло небывалых высот в своём развитии. Если сравнивать систему, которую применили американцы в 2010 годы в Иране с современными системами, то разница будет как у боевого катера с новейшим авианосцем.

Ещё одним не слишком обнадёживающим фактом в сфере развития кибероружия является то, что около 70% исследований и разработок в этой сфере выполняется частными фирмами и даже группами хакеров, которые сумели громко заявить о себе. Сопоставив этот факт с тем, что иранцы имеют кибероружие, способное перехватить управление у новейшего «беспилотника», становится ясно, что кибероружие может легко попасть в руки террористов.

Что такое киберугрозы и кибероружие?

До сих пор различные СМИ, хотя и постоянно оперируют понятиями «кибервойна», «киберугрозы», «кибероружие», так и не научились правильно применять эти понятия. Чаще всего, это происходит из-за того, что журналисты просто вырывают данные понятия из контекста, и вставляют их в различные статьи. Вследствие этого, под кибервойной многие обыватели понимают следующее:

- Пропаганда в интернете и других источниках различных радикальных идей;

- Попытки взлома банковских счетов;

- Любые операции, целью которых становится взлом или повреждение компьютеров или программ.

То есть, грубо говоря, если какой-то хакер с группой товарищей взломает несколько сайтов, что приведёт к прекращению их работы, то получается, что эти хакеры ведут полномасштабную кибервойну.

Так же размыто и неопределённо понятие «киберугроза». Чаще всего СМИ подводят под это понятие любую информацию в сети, которая имеет экстремистский характер. Различные антивирусы в их изложении являются средствами борьбы с киберугрозой, а сами компьютерные вирусы и являются этой самой киберугрозой.

Кибероружием чаще всего называют различные утилиты, призванные обеспечивать безопасность компьютеров и сетей.

Для того, чтобы иметь представление, что же такое кибероружие (которое бывает нескольких типов), нужно детально рассмотреть принцип действия кибероружия хотя бы одного типа.

Кибероружие первого типа, действующее на основе избирательной системы

Для того, чтобы понять, как действует кибероружие первого типа, нужно рассмотреть, как оно воздействует на систему с обратной связью. Для примера возьмём самонаводящуюся ракету с инфракрасным наведением на цель. Данная ракета является автоматом, который настроен на наведение к источнику инфракрасного излучения, после чего происходит его (источника) поражение. Кибероружие, которое должно вывести из строя ракету, создаёт ложные сигналы, вмешиваясь в систему обратной связи автомата. Нарушение системы обратной связи приводит к сбою наведения ракеты, в результате чего она промахивается мимо цели. Уже на этом примере можно выделить характерные особенности применения кибероружия первого типа:

- При воздействии на систему исключается физический контакт;

- Воздействие происходит именно на определённую систему или ряд систем, которые связаны между собой;

- Результатом воздействия будет постоянный и одинаковый эффект;

- Целью воздействия чаще всего является не уничтожение, а нарушение функционирования системы;

- Кибероружие определённого типа может воздействовать только на определённые виды систем.

Развитие кибероружия в современном мире может сделать новейшее вооружение не только бесполезным, но и направить его против своих создателей. Именно поэтому разработчики уделяют огромное внимание созданию средств защиты от воздействия кибероружия.