Незаконное копирование. История компьютерного пиратства и систем защиты информации. Что такое «пиратство» и контрафакция

Конструкторы и разработчики аппаратного и программного обеспечения прилагают немало усилий, чтобы обеспечить защиту информации:

от сбоев оборудования;

от случайной потери или искажения информации, хранящейся в компьютере;

от преднамеренного искажения, производимого, например, компьютерными вирусами;

от несанкционированного (нелегального) доступа к информации (её использования, изменения, распространения).

К многочисленным, далеко не безобидным ошибкам компьютеров добавилась и компьютерная преступность, грозящая перерасти в проблему, экономические, политические и военные последствия которой могут стать катастрофическими.

При защите информации от сбоев оборудования используются следующие основные методы:

периодическое архивирование программ и данных. Причем, под словом «архивирование» понимается как создание простой резервной копии, так и создание копии с предварительным сжатием (компрессией) информации. В последнем случае используются специальные программы-архиваторы (Arj, Rar, Zip и др.);

автоматическое резервирование файлов. Если об архивировании должен заботиться сам пользователь, то при использовании программ автоматического резервирования команда на сохранение любого файла автоматически дублируется и файл сохраняется на двух автономных носителях (например, на двух винчестерах). Выход из строя одного из них не приводит к потере информации. Резервирование файлов широко используется, в частности, в банковском деле.

Защита от случайной потери или искажения информации, хранящейся в компьютере, сводится к следующим методам:

автоматическому запросу на подтверждение команды, приводящей к изменению содержимого какого-либо файла. Если вы хотите удалить файл или разместить новый файл под именем уже существующего, на экране дисплея появится диалоговое окно с требованием подтверждения команды либо её отмены;

установке специальных атрибутов документов. Например, многие программы-редакторы позволяют сделать документ доступным только для чтения или скрыть файл, сделав недоступным его имя в программах работы с файлами;

возможности отменить последние действия. Если вы редактируете документ, то можете пользоваться функцией отмены последнего действия или группы действий, имеющейся во всех современных редакторах. Если вы ошибочно удалили нужный файл, то специальные программы позволяют его восстановить, правда, только в том случае, когда вы ничего не успели записать поверх удаленного файла;

разграничению доступа пользователей к ресурсам файловой системы, строгому разделению системного и пользовательского режимов работы вычислительной системы. Защита информации от преднамеренного искажения часто еще называется защитой от вандализма.

Проблема вандализма заключается в появлении таких бедствий, как компьютерные вирусы и компьютерные червяки. Оба этих термина придуманы более для привлечения внимания общественности к проблеме, а не для обозначения некоторых приёмов вандализма.

Компьютерный вирус представляет собой специально написанный небольшой по размерам фрагмент программы, который может присоединяться к другим программам (файлам) в компьютерной системе. Например, вирус может вставить себя в начало некоторой программы, так что каждый раз при выполнении этой программы первым будет активизироваться вирус. Во время выполнения вирус может производить намеренную порчу, которая сейчас же становится заметной, или просто искать другие программы, к которым он может присоединить свои копии. Если «заражённая» программа будет передана на другой компьютер через сеть или дискету, вирус начнёт заражать программы на новой машине, как только будет запущена переданная программа. Таким способом вирус переходит от машины к машине. В некоторых случаях вирусы потихоньку распространяются на другие программы и не проявляют себя, пока не произойдёт определённое событие, например, наступит заданная дата, начиная с которой они будут «разрушать» всё вокруг. Разновидностей компьютерных вирусов очень много. Среди них встречаются и невидимые, и самомодифицирующиеся.

Термин «червяк» обычно относится к автономной программе, которая копирует себя по всей сети, размещаясь в разных машинах. Как и вирусы, эти программы могут быть спроектированы для самотиражирования и для проведения «диверсий».

Для защиты от вирусов можно использовать:

общие методы защиты информации, которые полезны также как страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователя;

профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

специализированные антивирусные программы.

Многие методы защиты информации от несанкционированного (нелегального) доступа возникли задолго до появления компьютеров.

Одним из таких методов является шифрование.

Проблема защиты информации путем её преобразования, исключающего её прочтение посторонним лицом, волновала человеческий ум с давних времен. История криптологии (kryptos - тайный, logos - наука) - ровесница истории человеческого языка. Более того, письменность сама по себе была вначале криптографической системой, так как в древних обществах ею владели только избранные. Священные книги Древнего Египта, Древней Индии тому примеры. Криптология разделяется на два направления - криптографию и криптоанализ. Цели этих направлений прямо противоположны. Криптография занимается поиском и исследованием методов шифрования информации. Она даёт возможность преобразовывать информацию таким образом, что её прочтение (восстановление) возможно только при знании ключа. Сфера интересов криптоанализа - исследование возможностей расшифровки информации без знания ключей.

Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текста.

Первые криптографические системы встречаются уже в начале нашей эры. Так, Цезарь в своей переписке уже использовал шифр, получивший его имя. Бурное развитие криптографические системы получили в годы первой и второй мировых войн. Появление вычислительной техники ускорило разработку и совершенствование криптографических методов.

Основные направления использования этих методов - передача конфиденциальной информации по каналам связи (например, по электронной почте), установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Проблема использования криптографических методов в современных информационных системах становится в настоящее время особенно актуальной. С одной стороны, расширилось использование телекоммуникационных сетей, по которым передаются большие объёмы информации государственного, коммерческого, военного и частного характера, не допускающего возможность доступа к ней посторонних лиц. С другой стороны, появление новых мощных аппаратных и программных средств, эффективных технологий дешифрования снизило надёжность криптографических систем, ещё недавно считавшихся практически нераскрываемыми.

Другим возможным методом защиты информации от несанкционированного доступа является применение паролей.

Пароли позволяют контролировать доступ как к компьютерам, так и к отдельным программам или файлам. К сожалению, иногда пароль удается угадать, тем более, что многие пользователи в качестве паролей используют свои имена, имена близких, даты рождения.

Существуют программные средства от «вскрытия» паролей. Чтобы противостоять попыткам угадать пароль, операционные системы могут быть спроектированы таким образом, чтобы отслеживать случаи, когда кто-то многократно употребляет неподходящие пароли (первый признак подбора чужого пароля). Кроме того, операционная система может сообщать каждому пользователю в начале его Сеанса, когда в последний раз использовалась его учётная запись. Этот метод позволяет пользователю обнаружить случаи, когда кто-то работал в системе под его именем. Более сложная защита (называемая ловушкой) - это создание у взломщика иллюзии успешного доступа к информации на время, пока идет анализ, откуда появился этот взломщик.

Одной из распространённых форм нарушения информационного права является незаконное копирование программ и данных, в частности находящихся на коммерчески распространяемых носителях информации.

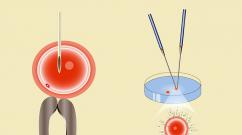

Для предотвращения нелегального копирования файлов используются специальные программно- аппаратные средства, например «электронные замки», позволяющие сделать с дискеты не более установленного числа копий, или дающие возможность работать с программой только при условии, что к специальному разъёму системного блока подключено устройство (обычно микросхема), поставляемое вместе с легальными копиями программ. Существуют и другие методы защиты, в частности, административные и правоохранительные.

Обеспечить надёжную защиту информации может только применение комплекса самых разнообразных методов.

Заключение

В заключение можно сделать вывод о том, что специфика пиратства в сфере программных продуктов определяется «нематериальностью» этого вида продукта. Украсть его (скопировать) очень легко, а обнаружить факт воровства - очень сложно.

Если подвести итог истории компьютерного пиратства, то можно сказать, что во времена СССР проблем с нелегальным использованием компьютерных программ в нашей стране вообще никаких не было. Сами программы были, но они в принципе не признавались товаром, т. е. продуктом, предназначенным для продажи. В общественном сознании они ассоциировались с бесплатными (причем обязательными!) приложениями к ЭВМ. Мысль о том, что «программа - это тоже продукт», звучала почти как призыв к свержению существующего строя. Об авторских правах и говорить нечего. В тогдашнем законе об изобретательской деятельности говорилось однозначно: «в качестве объекта авторского права не рассматриваются алгоритмы и вычислительные программы».

Для

всех очевидно, что реальная борьба

с пиратами начнется лишь тогда, когда

в нее вступят именно российские

фирмы-разработчики, для которых

данная проблема - дело жизни и смерти.

Разумеется, никто не имеет в виду, что

проблему пиратства можно решить чисто

карательными методами. В связи с этим

полезно еще раз вспомнить, что под термином

«пираты» рассматривается вся цепочка:

«производители пиратских дисков» - «продавцы»

- «пользователи». Здесь ключевым звеном

является именно самая массовая категория

пиратов - пользователи нелегальных копий.

Список литературы

- Конституция Российской Федерации от 12 декабря 1993. – СПб.: КОРОНА принт, 2009.

- Гражданский кодекс Российской Федерации. Части первая, вторая, третья и четвертая. – М.: ТК Велби, Проспект, 2007.

- Кодекс Российской Федерации об административных правонарушениях от 30 декабря 2001 г. N 195-ФЗ (с последними изменениями от 9 февраля 2009 г.) – СПб.: КОРОНА принт, 2009.

- Акритас А.

Г. Основы компьютерной алгебры с приложениями:

Пер. с англ.-М.: Мир, 2004. - Баричев С. Современные криптографические методы защиты информации. -М.: bar@glasnet. ru, 2008.

- Безопасность

компьютерных сетей

на основе Windows

NT/Люцарев B.C., Ермаков К.В., Рудный Е.Б. и др. - М.: Изд. отдел «Русская редакция» ТОО «Channel Trading Ltd.», 2008. - Грушо А.А., Тимонина Е.Е. Теоретические основы защиты информации. -М.: Яхтсмен, 2006.

- Дейтел Г.

Введение в операционные системы: Пер.

с англ.: В 2-х

томах. -М.: Мир, 2007. - Жельников

В. Криптография от папируса

до компьютера. -

М.:ABF, 2006. - Защита программного обеспечения/Пер. с англ. под ред. Д. Гроувера. - М.: Мир, 2002.

- Зубанов Ф. Windows NT - выбор «профи». - М.: Изд. отдел «Русская редакция», 2007.

- Кастер X.

Основы Windows NT и NTFS. - М.: Изд. отдел «Русская

редакция», 2006. - Стенг Д., Мун С. Секреты безопасности сетей. - Киев: Диалектика, 2005.

- Хофман Л.

Дж. Современные методы защиты информации:

Пер. с англ. -М. : Сов.радио, 2000. - Цирлов В.Р. Основы информационной безопасности. – М.: Феникс, 2008.

Описание работы

Цель работы – изучить историю компьютерного пиратства и систем защиты информации.

Задачи:

дать понятие компьютерного пиратства и угрозы информации;

рассмотреть историю пиратства;

определить ответственность за пиратство;

выявить вред приносящий пиратством;

определить способы защиты информации..

Содержание

Введение. . . . . . . . . . . 3

1. Общие понятия компьютерного пиратства и угрозы информации. 4

2. История пиратства. . . . . . . . . 7

3. Ответственность за пиратство. . . . . . . 8

4. Вред пиратства. . . . . . . . . 13

5. Способы защиты информации. . . . . . . 15

Заключение. . . . . . . . . . 22

Список литературы. . . . . . . . . 23

1 из 23

Презентация на тему: Компьютерное пиратство

№ слайда 1

Описание слайда:

№ слайда 2

Описание слайда:

№ слайда 3

Описание слайда:

1.Что такое компьютерное пиратство? Термин «компьютерное пиратство» обозначает нарушение авторских прав на программное обеспечение (ПО). Такое нарушение возникает при несанкционированном правообладателем копировании, использовании и распространении программного обеспечения.

№ слайда 4

Описание слайда:

Приобретение продукции При покупке лицензионной копии программного продукта потребитель приобретает в действительности лишь право (разрешение) на его использование. Сама программа не переходит в его собственность. Авторские права на саму программу сохраняются за автором (правообладателем), в собственность покупателя переходят только материальные носители, на которых она распространяется (например, диски и документация). Ценность программного продукта и его потребительная стоимость заключены отнюдь не в коробке или компакт-диске с копией продукта, а в записанном на этом диске программном коде - миллионах элементарных инструкций, подсказывающих компьютеру, что делать.

№ слайда 5

Описание слайда:

Реальный ущерб. Компьютерное пиратство наносит ущерб всем: конечным пользователям, уважающим закон реселлерам, индустрии программного обеспечения, а также экономике целых стран и отдельных регионов. Сегодня все мы уязвимы для пиратов как никогда раньше - вследствие успехов технического прогресса и широкого распространения компьютеров. Эти факторы, как известно, упрощают и удешевляют массовое распространение незаконных копий ПО и других объектов интеллектуальной собственности.

№ слайда 6

Описание слайда:

2.Наиболее распространенные формы компьютерного пиратства. Под компьютерным пиратством обычно понимается несанкционированное правообладателем копирование, использование и распространение программного обеспечения. Компьютерное пиратство может принимать различные формы, однако можно выделить пять наиболее распространенных его разновидностей:

№ слайда 7

Описание слайда:

а) незаконное копирование конечными пользователями Один из самых часто встречающихся видов компьютерного пиратства - это «простое» копирование программного продукта частными пользователями и организациями, не обладающими правами на выполнение таких действий. В отрасли программного обеспечения это явление называется «копирование конечными пользователями». Этот вид компьютерного пиратства включает установку программных продуктов в организации на большее количество компьютеров, чем это допускается условиями имеющегося лицензионного соглашения. Обмен программами с приятелями и коллегами за пределами организации также попадает в эту категорию.

№ слайда 8

Описание слайда:

б) Незаконная установка программ на жесткие диски компьютеров. Среди компаний, занимающихся поставками вычислительной техники, встречаются такие, которые практикуют незаконную установку программного обеспечения на жесткие диски компьютеров, то есть производят продажу вычислительной техники с предустановленными нелицензионными копиями программного обеспечения. При этом для установки ПО могут использоваться как подлинные носители, так и поддельная продукция. В любом случае, продавая компьютеры с предустановленными нелицензионными копиями программного обеспечения, такие поставщики вычислительной техники подвергают риску не только свой бизнес и репутацию на рынке, но и своих покупателей: ведь они не будут обладать правом на использование поставленного им программного обеспечения.

№ слайда 9

Описание слайда:

в) Изготовление подделок. Нелегальное тиражирование - это широкомасштабное изготовление подделок (ПО и упаковки) и распространение их в каналах продаж под видом легальных продуктов. Для изготовления подделок могут использоваться современные технологии, при этом зачастую достигаются такое качество и такая точность копирования упаковки, логотипов и элементов защиты, что становится нелегко отличить подделку от оригинального продукта. Однако для России и других стран СНГ в настоящее время характерна поддельная продукция низкого качества, с явными признаками контрафактности, изготовители которой и не пытаются имитировать отличительные признаки подлинного продукта. Такую продукцию обычно продают рыночные или уличные торговцы. Но в любой из своих форм подделка ПО наносит огромный ущерб как обладателю авторских прав на ПО, так и пользователям.

№ слайда 10

Описание слайда:

Меры предосторожности. Распространители поддельного ПО, как правило, привлекают покупателей низкими ценами. Но вот чего от них не услышать - так это упоминания о рисках для пользователей, связанных с использованием их товаров. Распространители поддельного ПО также обычно скрывают тот факт, что продают нелицензионный продукт, покупатель которого фактически не приобретает законного права им пользоваться. Прежде чем приобретать программный продукт - убедитесь, что вам предлагают приобрести подлинную продукцию, а не подделку. Если же вы приобрели программный продукт Microsoft по какой-то причине сомневаетесь в его подлинности - пришлите его на исследование в Службу идентификации продуктов Microsoft.

№ слайда 11

Описание слайда:

г) Нарушение ограничений лицензии. Нарушение требований лицензии происходит в том случае, когда программное обеспечение, распространявшееся со специальной скидкой и на специальных условиях (либо в составе крупного пакета лицензий, либо предназначенное только для поставок вместе с вычислительной техникой или для академических учреждений), продается тем, кто не отвечает этим требованиям.

№ слайда 12

Описание слайда:

д) Интернет-пиратство. Интернет-пиратство - это распространение нелегальных копий программных продуктов с использованием Интернета. Данная разновидность пиратства выделена специально для того, чтобы подчеркнуть ту большую роль, которую играет сегодня Интернет для незаконного копирования и распространения поддельного и иного незаконно распространяемого программного обеспечения.

№ слайда 13

Описание слайда:

3.Виды компьютерного пиратства, методы борьбы с ними и их эффективность. Как нет четкого понимания, что же такое «компьютерное пиратство», нет и однозначной и полной классификации видов «пиратства» и, соответственно, правонарушителей, ими занимающихся. В настоящее время даже не всегда разделяется «пиратство», направленное на компьютерные программы и базы данных, и «пиратство», связанное с музыкальными и литературными произведениями. Аналогично, практически не разделяются и способы нарушения авторских и смежных прав. В результате борьба с «пиратством» превращается в противостояние с неизвестным противником, о котором не известны ни его цели, ни его методы, ни его численность и структура. В этом плане хорошим примером может послужить сфера информационной безопасности, где классификация злоумышленников, их методов, психологии, используемых средств, распределения по группам и интересам выполнена еще в 60-70 годах прошлого столетия. В настоящее время эти классификации лишь обновляются с развитием соответствующих технологий.

№ слайда 14

Описание слайда:

Прогноз риска. Прогнозировать риски, оценивать возможный ущерб от правонарушений и планировать соответствующие меры по предотвращению и противодействию усилиям злоумышленников можно вполне определенно. В области же борьбы с «пиратством» это, к сожалению, совсем не так. Здесь вообще не предусмотрена оценка рисков, определение потенциальных групп, участие которых в правонарушениях будет наиболее вероятным, и принятие превентивных мер (кроме использования средств технической защиты от копирования). В результате, «борьба» заключается, в основном, в подсчете убытков (тоже, кстати говоря, без какой-то единой методики) и ужесточении законодательства по борьбе с нарушением авторских прав.

№ слайда 15

Описание слайда:

Как изменить ситуацию? При этом, как правило, о том, что существуют и другие меры борьбы с «компьютерным пиратством», кроме технического запрещения копирования произведений и правового преследования тех нарушителей, до которых «удалось дотянуться», не упоминается. В то же время, они существуют и могут использоваться, как отдельно, так и совместно с вышеперечисленными, повышая общую эффективность противодействия «пиратству». Если же, кроме использования более широкого набора мер по борьбе с «компьютерным пиратством», еще и использовать их системно, учитывая стратегические и тактические аспекты противодействия «пиратам», ситуация в этой области вполне может измениться в лучшую сторону.

№ слайда 16

Описание слайда:

4.Работа на пиратском софте. Так выгодно ли сегодня работать на пиратском софте? Однозначно ответить на этот вопрос невозможно. Понятно, что явная диспропорция между уровнем доходов в России и стоимостью лицензионного софта делает достаточно сложной ситуацию как для домашних пользователей, так и для компаний малого бизнеса. Возможность не нарушать авторские права у них, как указывалось выше, есть: достаточно выбирать ПО по своему «кошельку». Но далеко не каждому захочется отказаться от полюбившихся и широко используемых продуктов в пользу бесплатного или недорогого софта, даже если бесплатные программы вполне функциональны. Вероятность юридической ответственности для большинства из них по-прежнему невелика. И получается, что данной категории пользователей работать на пиратском софте пока еще выгодно. В большинстве своем невелик риск и у предприятий среднего бизнеса, если, конечно, не найдутся добровольцы из числа собственных сотрудников, готовые позвонить по горячей линии в ту же Microsoft.

№ слайда 17

Описание слайда:

Пиратский софт среди компаний. В несколько ином положении находятся крупные корпоративные компании. Риск подвергнуться проверке той же налоговой инспекции у них существенно выше, равно как и боязнь подорвать свою репутацию. Да и заплатить за лицензионные продукты они в состоянии. Поэтому именно крупные компании идут в авангарде при переходе на лицензионное ПО. Им на пиратском софте работать сегодня становится уже невыгодно, хотя далеко не все руководители корпоративных предприятий это осознают.

№ слайда 18

Описание слайда:

Но нельзя забывать и о другой стороне вопроса: экономики всех стран несут колоссальные потери из-за компьютерного пиратства. Россия в этом смысле - не исключение. Согласно отчету «Роль индустрии программного обеспечения в экономике стран Восточной Европы», опубликованному в 2001 году известным аналитическим агентством Datamonitor, потери России от недополученных в результате массового компьютерного пиратства налоговых поступлений при неизменном уровне компьютерного пиратства к 2004 году составят до 3 млрд. долл., а потери бюджета от недополученных налогов - до 1,5 млрд. долл. Рано или поздно это приведет к ужесточению мер со стороны государства как в отношении изготовителей и распространителей пиратской продукции, так и в отношении ее потребителей. А значит, скоро всем пользователям придется задуматься о том, какому ПО - лицензионному или пиратскому - отдать предпочтение. Хочется верить, что выбор будет сделан в пользу лицензионных продуктов.

№ слайда 19

Описание слайда:

5.Чем рискует пользователь пиратского coфта. По большому счету в России пользователь нелицензионных продуктов рискует вдвойне. Во-первых, использование нелицензионных копий программ является нарушением авторских прав и может привести к юридической ответственности (административной и уголовной). Во-вторых, пользователь рискует нанести ущерб своей деловой репутации. В комплексе все это может привести к определенным и даже весьма существенным убыткам для компании. Несмотря на достаточно лояльное отношение к самому факту пиратства со стороны производителей, все нелегальные пользователи должны четко осознавать, что имеют дело с миной замедленного действия, поскольку у проблемы есть еще и юридический аспект.

№ слайда 20

Описание слайда:

Со стороны закона. Правовая основа охраны программных продуктов как объектов интеллектуальной собственности заложена в двух законодательных актах: Законе РФ № 3523-1 от 23 сентября 1992 года. «О правовой охране программ для электронных вычислительных машин и баз данных» и Законе РФ № 5352-1 от 9 июля 1993 года (с последующими изменениями) «Об авторском праве и смежных правах».За нарушение авторских прав на программные продукты российским законодательством предусмотрена административная и уголовная ответственность. Организации может быть предъявлен иск со стороны правообладателя, а ответственные сотрудники в организации могут быть привлечены к административной или уголовной ответственности.

№ слайда 21

№ слайда 22

Описание слайда:

6.Заключение. Создается грустное впечатление, что проблема пиратства не осознается на государственном уровне как первостепенная. Борьба с пиратством на сегодняшний день сводится в основном к созданию прецедентов по практической реализации закона, к разъяснениям по поводу юридической ответственности за правонарушения и к демонстрации готовности бороться за свои права. Кроме того, поступления от пиратского рынка в большинстве случаев идут на развитие криминального сектора и редко вкладываются в легальный сектор экономики, причем эти средства могут использоваться не только для производства пиратских дисков. Для решения задачи на государственном уровне важно понять, что пиратство наносит урон не только производителям, но и рынку в целом, сокращая рабочие места в индустрии, которая обеспечивает одну из самых высоких зарплат. Рост занятости в индустрии ПО предотвращает отток лучших кадров, способствует сохранению научно-технического потенциала России.

№ слайда 23

Описание слайда:

Под компьютерным пиратством обычно понимается несанкционированное правообладателем копирование, использование и распространение программного обеспечения. Компьютерное пиратство может принимать различные формы, однако можно выделить пять наиболее распространенных его разновидностей:

1) Незаконное копирование конечными пользователями

Один из самых часто встречающихся видов компьютерного пиратства - это «простое» копирование программного продукта частными пользователями и организациями, не обладающими правами на выполнение таких действий.

В отрасли программного обеспечения это явление называется «копирование конечными пользователями». Этот вид компьютерного пиратства включает установку программных продуктов в организации на большее количество компьютеров, чем это допускается условиями имеющегося лицензионного соглашения. Обмен программами с приятелями и коллегами за пределами организации также попадает в эту категорию.

2)Незаконная установка программ на жесткие диски компьютеров

Среди компаний, занимающихся поставками вычислительной техники, встречаются такие, которые практикуют незаконную установку программного обеспечения на жесткие диски компьютеров, то есть производят продажу вычислительной техники с предустановленными нелицензионными копиями программного обеспечения. При этом для установки ПО могут использоваться как подлинные носители, так и поддельная продукция. В любом случае, продавая компьютеры с предустановленными нелицензионными копиями программного обеспечения, такие поставщики вычислительной техники подвергают риску не только свой бизнес и репутацию на рынке, но и своих покупателей: ведь они не будут обладать правом на использование поставленного им программного обеспечения.

Приобретая новый ПК с предварительно установленным на нем ПО Microsoft, всегда следует обращать внимание на наличие сертификата подлинности (Certificate of Authenticity, COA).

3) Изготовление подделок

Нелегальное тиражирование - это широкомасштабное изготовление подделок (ПО и упаковки) и распространение их в каналах продаж под видом легальных продуктов. Для изготовления подделок могут использоваться современные технологии, при этом зачастую достигаются такое качество и такая точность копирования упаковки, логотипов и элементов защиты, что становится нелегко отличить подделку от оригинального продукта.

Однако для России и других стран СНГ в настоящее время характерна поддельная продукция низкого качества, с явными признаками контрафактности, изготовители которой и не пытаются имитировать отличительные признаки подлинного продукта. Такую продукцию обычно продают рыночные или уличные торговцы. Но в любой из своих форм подделка ПО наносит огромный ущерб как обладателю авторских прав на ПО, так и пользователям.

Распространители поддельного ПО, как правило, привлекают покупателей низкими ценами. Но вот чего от них не услышать - так это упоминания о рисках для пользователей, связанных с использованием их товаров. Распространители поддельного ПО также обычно скрывают тот факт, что продают нелицензионный продукт, покупатель которого фактически не приобретает законного права им пользоваться.

Прежде чем приобретать программный продукт - убедитесь, что вам предлагают приобрести подлинную продукцию, а не подделку. Если же вы приобрели программный продукт Microsoft по какой-то причине сомневаетесь в его подлинности - пришлите его на исследование в Службу идентификации продуктов Microsoft.

4) Нарушение ограничений лицензии

Нарушение требований лицензии происходит в том случае, когда программное обеспечение, распространявшееся со специальной скидкой и на специальных условиях (либо в составе крупного пакета лицензий, либо предназначенное только для поставок вместе с вычислительной техникой или для академических учреждений), продается тем, кто не отвечает этим требованиям.

Продажа академических версий продуктов как обычных

Академическими называются полноценные версии продуктов Microsoft, предлагаемые по более низкой цене только для использования в академических учреждениях, отвечающих установленным Microsoft требованиям. Академические версии продуктов маркируются словами Academic Edition (или Academic Price, «Академическая лицензия»).

Продажа информационных носителей и наборов документации, поставляемых по программе WWF, как полноценных продуктов

Организации, заключающие корпоративные лицензионные соглашения с Microsoft, получают нужные им компоненты программных продуктов в рамках заключенного соглашения или заказывают их по программе Microsoft World Wide Fulfillment (WWF). Продажа продуктов, распространяемых по программе World Wide Fulfillment, лицам, не обладающим корпоративными лицензиями на право использования программного обеспечения Microsoft, является незаконной.

Важно понимать, что эти материалы являются лишь составными компонентами подлинного продукта и не несут лицензии на его использование. Лицензии приобретаются в рамках корпоративных соглашений отдельно и служат законным основанием для последующего приобретения других компонентов. При заказе материалов по программе WWF продавец должен требовать предъявления покупателем номера его лицензионного соглашения и проверять сведения о приобретенных лицензиях.

Незаконное распространение ОЕМ-версий программного обеспечения

OEM-версии программного обеспечения (OEM - Original Equipment Manufacturer) - это специальные версии продуктов, предназначенные для распространения только вместе с компьютерным оборудованием. Распространение отдельных единиц ОЕМ-версий продуктов без компьютерного оборудования является нарушением ограничений лицензии. ОЕМ-версия продукта, приобретенная пользователем отдельного от компьютерного оборудования, не может считаться законно лицензированной.

5) Интернет пиратство

Интернет-пиратство - это распространение нелегальных копий программных продуктов с использованием Интернета. Данная разновидность пиратства выделена специально для того, чтобы подчеркнуть ту большую роль, которую играет сегодня Интернет для незаконного копирования и распространения поддельного и иного незаконно распространяемого программного обеспечения.

С тех пор как появился Интернет, пиратство приняло особенно большие масштабы. В понятие Интернет-пиратства входит, в частности, использование глобальной сети для рекламы и публикации предложений о продаже, приобретении или распространении пиратских копий программных продуктов.

Наиболее серьезной проблемой современного Интернета является пиратство, которое принимает в сети различные формы. Наиболее примитивная форма - сайты, предлагающие за определенную плату неограниченный доступ к незаконно копированным музыкальным и видео файлам. Этот вид пиратства, по сути, является вымирающим. Во-первых, обнаружить и закрыть подобные сайты не составляет большого труда. Во-вторых, популярность этих сайтов у пользователей стремительно снижается, так как множество пиратских файлов доступно совершенно бесплатно.

Предвестником разгула Интернет пиратства стало появление несколько лет назад системы Napster, где множество файлов было доступно пользователям бесплатно. Однако Napster не просуществовал долго. Суд установил, что компания является непосредственным нарушителем авторских прав и постановил закрыть сайт. В связи с тем, что основу Napster составляли централизованные серверы осуществить закрытие сети не составило труда.

Однако не долго звукозаписывающие студии и кинокомпании радовались победе. Вскоре появился целый ряд P2P (peer-to-peer) сетей нового поколения. Среди таких файлообменных сетей наибольшую популярность приобрели Gnutella (программы Morpheus, Shareaza и др.), Overnet (программа Overnet), FastTrack (программы Kazaa и Grokster). Все эти сети имеют децентрализованную иерархическую структуру и не могут быть закрыты как Napster. Тем не менее, сети Overnet, Gnutella и ряд других P2P сетей основаны на устаревшей технологии. Скорость загрузки файлов в них крайне незначительна, а количество пользователей не столь велико.

Наиболее опасным проявлением Интернет пиратства является сеть FastTrack и программа для работы в ней - Kazaa (Grokster по сути ничем от нее не отличается, и является программой, созданной по лицензии владельцев Kazaa). Ассоциация звукозаписывающих компаний Америки (Recording Industry Association of America (RIAA)) и Ассоциация кинематографа Америки (Movie Pictures Association of America (MPAA)) предпринимают усиленные, но пока безуспешные попытки по борьбе с сетью FastTrack.

Теоретические основы

Во все времена пиратство являлось спутником рыночных отношений. Нет рынка (товаров, которые продаются) - нет и пиратов (нечего воровать). И что бы мы порой ни говорили или слышали о пользе «санитаров леса», по большому счету пираты всегда действовали во вред развитию рынка.

Если говорить в широком плане, то понятие «пиратство» связано с нарушением прав двух ключевых участников рынка - производителей и потребителей товаров. На этот момент хотелось бы обратить особое внимание: здесь мы имеем отличный пример действия классического закона диалектики - «единство и борьба противоположностей». Несмотря на то, что у каждой из сторон рынка имеются свои кровные интересы, которые находятся в определенном противоречии с интересами другой, на самом деле ни одна из сторон не может существовать без другой. Именно поэтому, например, потребители, отстаивая свои права, в долгосрочной перспективе также заинтересованы в защите и уважении прав производителей.

В этом нужно отдавать полный отчет: пираты, непосредственно действуя против производителей, на самом деле наносят урон всему рынку, в том числе и потребителю. Идея очевидна - купив сегодня по дешевке краденое пальто, мы рискуем через год вообще остаться голыми, потому что окажется, что все портные «завязали» заниматься этим убыточным ремеслом.

Возвращаясь к компьютерному пиратству, полезно вспомнить, что вычислительная система состоит из двух частей: аппаратуры (назовем это компьютер) и программного обеспечения. Именно поэтому перед обсуждением темы «программное пиратство» следует хотя бы кратко сказать о «аппаратном» аспекте этой проблемы.

Пиратство в области аппаратуры

До традиционного пиратского промысла - торговли ворованным товаром - дело сейчас доходит редко. Хотя в конце 80-х годов кражи уже установленных персональных компьютеров из советских учреждений были довольно широко распространены: товар был очень дорогой и риск был вполне оправдан. (Для справки. Рыночная цена импортного ПК в 1989 году была 85-100 тыс. руб. Приличная зарплата тогда же - 500 руб., «Жигули» - 10-15 тыс.руб. Почувствуйте разницу с нынешними временами.)

Более распространенным вариантом является продажа контрафактных товаров. (Контрафактные продукты - это продукты, на которых незаконно используются торговые марки других фирм, т. е. поддельные товары.) В нашем случае это может быть, например, продажа компьютера, собранного в соседнем подвале, как «настоящего Compaq». Вообще говоря, такой компьютер может быть и не хуже, чем «настоящий», но дополнительные деньги за «фирму» Вы все же переплатите. Такой наглый подлог со сменой «лейбла» сейчас встречается довольно редко: рискованно, да и покупатель на такую удочку не клюет. Тем не менее, если Вы решили покупать «настоящий…», то прислушайтесь к таким советам:

СОВЕТ 1. Зарубежные и даже российские brand name не продаются на рынках или полуподвальных магазинах. Продавцы должны быть в костюмах с бейджами на груди, а у входа в магазин находится охранник в парадной форме.

СОВЕТ 2. Если стоимость зарубежного brand name выше цены аналогичного отечественного ПК всего в 1,3 раза, то, скорее всего, Вас обманывают.

Другой вариант обмана покупателя - это установка в компьютер более дешевых комплектующих, чем это указано в спецификации на ПК. Данная тема достойна совершенно отдельного разговора, но как мне представляется, ее актуальность за последнюю пару лет резко упала - время явных жуликов сейчас уже прошло. Но об одном ранее довольно распространенном подлоге следует упомянуть.

Речь идет о «перепиле» микропроцессора - его заставляют работать на более высокой частоте, чем он был промаркирован. Операция называется «перепил» потому, что для этого нужно «спилить» маркировку микросхемы на верхней части ее керамического корпуса и нанести собственную (« a-la перебивка номера двигателя»). Например, вместо «Pentium-166» нанести «Pentium-200» и заработать на этом 50-100 долл. Вообще говоря, перед «перепилом» процессор сначала проверяют, может ли он работать на повышенной частоте, (это вполне реально, почему - поговорим как-нибудь потом). Так что Вы получаете скорее всего работоспособный компьютер, но вероятность появления проблем резко возрастает (обычно из-за перегрева кристалла микросхемы). В любом случае рассчитывать на гарантии производителя уже не приходится. Многие «продвинутые» пользователи вполне сознательно увеличивают производительность своего ПК за счет увеличения тактовой частоты, но это уже их личное дело.

К сожалению, официально установить факт «перепила» может быть не очень просто, но, к счастью, сейчас таким шутками мало кто балуется. Но тем не менее еще один совет можно дать:

СОВЕТ 3. Если Ваш компьютер начинает хаотично «глючить» через 30-40 минут при работе с мощной графической или расчетной программой (типа игры «Doom»), проверьте, не связано ли это с его перегревом. Эту проблему можно решить, либо понизив тактовую частоту, либо обеспечив его дополнительное охлаждение (например, установив вентилятор).

Еще один более распространенный сегодня обман покупателя заключается в том, что Вам продают «настоящий ПК», но оказывается, что он реально не обеспечен соответствующими гарантийными обязательствами. Вообще-то в целом обеспечение этих прав покупателя лежит на продавце товара. Но часто бывает удобнее обратиться непосредственно в сервисный центр изготовителя. Но тут может оказаться, что гарантийные обязательства некоторой зарубежной фирмы распространяются не на любые ее товары, а лишь на те, которые куплены именно на территории нашей страны, причем по авторизованным каналам поставок фирмы. Упрощенно говоря, только на те ее товары, на которых имеется условная наклейка «для продажи в России». Такое встречается не очень часто, но нужно иметь в виду эту возможность. По крайнем мере, задать продавцу вопрос на данную тему нужно обязательно.

Если это будет интересно для читателей, то о проблемах «аппаратного пиратства» и о том, «как покупать ПК», можно будет еще поговорить позднее, а сейчас мы переходим к нашей основной теме «пиратство в области ПО».

Программное пиратство

Специфика пиратства в сфере программных продуктов определяется «нематериальностью» этого вида продукта. Украсть его (скопировать) очень легко, а обнаружить факт воровства - очень сложно.

В принципе здесь тоже могут быть варианты, аналогичные с аппаратурой, когда идет продажа продуктов собственного изготовления под чужой маркой (написали свою бухгалтерскую программу, а потом торгуете ею под именем «1С:Бухгалтерия» версия 7.01) или, наоборот, чужих программ под своей маркой (скопировали MS Word, а на коробке написали «Редактор для тебя»). Кстати, проблема «заимствования» программного кода является действительно довольно актуальной среди профессиональных разработчиков.

Например, в начале 1994 г. небольшая американская фирма Stac Electronics, получившая известность как разработчик программ сжатия дисков, подала в суд на гиганта Microsoft за то, что последняя использовала в своих продуктах уникальную технологию первой. В результате Microsoft проиграла это дело - она уплатила штраф в 120 млн. долл. и изъяла из новой версии MS-DOS 6.2 соответствующую утилиту сжатия.

Однако сейчас нас интересуют реалии потребительского рынка программ, где процветает именно нелегальное использование ворованных программ.

Исторический экскурс

Во времена СССР проблем с нелегальным использованием компьютерных программ в нашей стране вообще никаких не было. Сами программы были, но они в принципе не признавались товаром, т. е. продуктом, предназначенным для продажи. В общественном сознании они ассоциировались с бесплатными (причем обязательными!) приложениями к ЭВМ. Мысль о том, что «программа - это тоже продукт», звучала почти как призыв к свержению существующего строя. Об авторских правах и говорить нечего. В тогдашнем законе о изобретательской деятельности говорилось однозначно: «в качестве объекта авторского права не рассматриваются алгоритмы и вычислительные программы».

И нам, советским людям, было совершенно непонятно, почему американцы обижались на то, что в конце 60-х годов наши разработчики скопировали и архитектуру и программное обеспечение для своего ЕС ЭВМ (у них она называлась IBM OS/360), а в 70-х - для СМ ЭВМ и «Электроники» (американское семейство PDP-11 фирмы DEC). Хотя надо признать, что задача это была непростая - для этого понадобилась работа научно-исследовательских и производственных ресурсов нескольких министерств.

На капиталистическом Западе программы всегда были товаром и охранялись авторским правом. Но если не считать лихих набегов с Востока, особых проблем до начала 80-х годов с защитой этих прав у них не было. Программы использовались довольно ограниченным кругом специалистов, причем были таким сложными, что без помощи авторов разобраться с ними было практически невозможно.

Проблема обозначилась в начале 80-х годов с появлением персональных компьютеров и взрывообразным расширением круга их пользователей. Сформировался огромный рынок коммерческих программных продуктов, которые можно уже было легко воровать. Но в странах с развитым понятием «права собственности» проблему довольно успешно решили юридическими методами.

Надо признать, что программы являются не совсем обычным товаром. В отличие от большинства «материальных» продуктов стоимость программ определяется не затратами на их воспроизводство (тиражирование), а какими-то совсем другими соображениями. Наиболее очевидными факторами здесь являются стоимость разработки и предполагаемый тираж, но жесткой связи между этими показателями и конечной стоимостью продукта все же нет. Процедура воровства программы - копирования на другой носитель - тоже совсем не похожа на лихой угон автомобиля: все это делается так тихо и спокойно, что даже сам владелец не может обнаружить факт угона. Поэтому для защиты авторского права на программы во всем мире используется весьма сложный юридических механизм.

Дискуссия о необходимости принятия соответствующих законов в нашей стране началась еще в конце 80-х годов, когда « де-факто » программы уже стали реальным товаром. В начале 90-х голос наших «рыночников» был подкреплен решительным нажимом международного сообщества: без юридического права на интеллектуальную собственность ни о каком рынке не может быть и речи, и без соответствующих гарантий западные фирмы на хотели с нами иметь дело. Так или иначе, но в конце концов Закон РФ «О правой охране программ для ЭВМ и баз данных» был принят и введен в действие с начала 1993 г. (в полном объеме - с 1994 г.). Характерная деталь: именно тогда мировой лидер программного обеспечения - фирма Microsoft - открыла свой филиал в Москве.

Жизнь по Закону

В ходе дискуссии, предшествовавшей принятию Закона, часто складывалось впечатление, что вся проблема нелегального использования программ заключается только в отсутствии нужных законов и она будет автоматически решена с их принятием. Но это оказалось совсем не так - закон приняли, а проблема осталась.

Нелегальное использование программ у нас было всегда, но раньше ни о какой коммерции не было и речи. В плане «дружеского одолжения» человек переписывал программу с жесткого диска на свою дискету и шел к себе работать с ней. Но примерно два года назад ситуация резко изменилась, прежде всего в связи с появлением компакт-дисков. Самый пикантный момент здесь заключается в том, что еще в начале 90-х годов западные производители ПО рассматривали переход к поставкам своих продуктов на CD-ROM как одно из важных технических средств в борьбе с незаконным копированием - на обыкновенном компьютере компакт-диск не перепишешь.

Но тут проявилась обратная сторона перехода на новые технологии хранения информации - началось нелегальное производство компакт-дисков в промышленных масштабах на коммерческой основе. Правда, отечественное производство было к этому технически не готово, но нам помогли китайские друзья - дешево, оперативно и в массовых масштабах. Соответственно, их реализация потребовала создания системы поставок и распространения, что и было сделано уже нашими коммерсантами. К лету 1995 г. китайские компакт-диски заполонили все сначала Москву, а потом и всю страну. И вот тогда о проблеме компьютерного пиратства опять заговорили и вспомнили о наличии соответствующей юридической защиты.

Первый милицейский выпад против них был сделан в июле 1995 г. в Санкт-Петербурге - в двух проверяемых магазинах были обнаружены незаконно продаваемые программы. Но результат рейда оказался неожиданным - обнаружилось, что толка от подобных действий нет практически никакого, т. к. не отработана процедура доказательства факта подделки, а для судебного разбирательства нужно официальное обращение правообладателя (в данном случае речь шла о продуктах Microsoft). Короче говоря, дело заглохло, пираты отделались легким испугом.

Однако в январе 1996 г. все же проявился первый юридический прецедент. Фирма «1С» - крупнейший в России производитель коммерческих программных средств, автор популярного пакета «1С:Бухгалтерия» - выиграла у одного из пиратов судебный процесс, который тянулся почти год. В результате фирма «Наис» прекратила незаконную торговлю и ее обязали вернуть деньги всем, кто купил поддельные программы (но только по требованию конкретных покупателей). То есть фирма «1С» отстояла права покупателей, но не свои - никаких компенсаций она не получила. Однако прецедент был создан.

Летом 1996 г. с учетом прошлых упущений в борьбу с пиратами включилось российское отделение BSA (Business Software Alliance - Ассоциация Поставщиков Программного Обеспечения, международное объединение ведущих компаний в этой сфере). По его инициативе московская милиция провела несколько рейдов, по результатам которых в начале осени был принят ряд судебных решений в пользу фирмы Microsoft (речь шла о нелегальном распространении именно ее продуктов).

При этом представители Microsoft и BSA постоянно подчеркивали, что целью этих акций было не не столько наказание конкретных нарушителей закона, сколько создание прецедентов по практической реализации закона. А также демонстрация готовности бороться за свои права со стороны фирм-разработчиков.

Борьба с пиратством в России только начинается

Для всех очевидно, что реальная борьба с пиратами начнется лишь тогда, когда в нее вступят именно российские фирмы-разработчики, для которых данная проблема - дело жизни и смерти. «Спасение утопающих - дело рук самих утопающих.» Надежды на самостоятельные акты со стороны властей, в частности милиции, довольно мало: на фоне общих трудностей государства компьютерные пираты являются не первоочередной проблемой.

При всем шуме вокруг темы «Microsoft поможет нам прийти к цивилизации» нужно отдавать отчет, что западные компании за нас наши проблемы решать не будут. Даже если Microsoft победит всех местных пиратов, это не очень сильно отразится на финансовом положении компании: в России за 1996 г. было продано чуть более одного млн. ПК, а в США - 26 млн. (т.е. потенциал нашего рынка составляет не более 4-5 % от американского). Сейчас продажи в России составляют 0,2% от общего объема доходов корпорации.

Что касается российских фирм, то складывающаяся ситуация противоречива: пиратство резко ограничивает возможность развития этого бизнеса, а слабость бизнеса не позволяет бороться с пиратством. Однако реальные подвижки в этом направлении видны: осенью прошлого года серия энергичных рейдов, проведенная при участии отечественных фирм-разработчиков мультимедийных продуктов, внесла серьезное смятение в ряды торговцев нелегальными копиями. Как сказал мне еще тогда один из таких продавцов: «Сейчас вряд ли кто рискнет в открытую торговать продукцией российских фирм. Microsoft - за океаном, а наши - здесь рядом. И не все они такие уж интеллигенты, чтобы рассчитывать только на суд.»

Пираты - кто они?

Разумеется, никто не имеет в виду, что проблему пиратства можно решить чисто карательными методами. В связи с этим полезно еще раз вспомнить, что под термином «пираты» рассматривается вся цепочка: «производители пиратских дисков» - «продавцы» - «пользователи». Здесь ключевым звеном является именно самая массовая категория пиратов - пользователи нелегальных копий.

Строго говоря, суть проблемы заключается не в борьбе с незаконными доходами первых двух категорий пиратов, а за увеличение объемов продаж собственных продуктов. Никто не хочет возвращения к ситуации начала 90-х годов, когда пиратского бизнеса не было, но и объем легальных продаж был практически нулевым.

В связи с этим следует подчеркнуть, что о 100-процентном превращении нелегалов в официальных пользователей никто и не ведет речь. Например, по данным BSA уровень пиратства (соотношение нелегальных копий к общему числу используемых программ) в США составляет 34%, странах Западной Европы - 50%, в России - не менее 95%. Таким образом, речь идет о снижении уровня пиратства до некоторого разумного уровня, который обеспечит соответствующую рентабельность отечественной отрасли «разработка коммерческого ПО».

При этом совершенно очевидно, что в первую очередь речь идет не о частных пользователях, а о корпоративных, на долю которых приходится сегодня основная часть компьютерного парка страны. В связи с этим следует отметить, что в дискуссии о проблемах пиратства (обычно с точки зрения его защиты или морального оправдания) наиболее активно участвуют именно частные лица, причем в основном довольно юные.

Для справки: в феврале этого года прошла официальная информация Microsoft о том, что «Центральный Банк РФ сделал очередной шаг к использованию в своей работе легальных программ». Обратите внимание, что этот шаг предпринят лишь зимой текущего года, причем он не был еще окончательным. Думаю, что в финансовых возможностях ЦБ РФ никто не сомневается.

Термин «пиратство»

Использование термина «пиратство» (англ. piracy ) по отношению к авторским правам имеет давнюю историю (по крайней мере, в английском языке). Первые его упоминания относятся к 1603 году , позже (в 1879 году) его употребил в предисловии к своей поэме «The Lover’s Tale» Альфред Теннисон , где было сказано, что части этой работы «недавно подверглись безжалостному пиратству» (англ. «have of late been mercilessly pirated» ).

Этот термин используется также и в правовых актах. Так, в английском переводе Бернской конвенции 1886 года присутствует текст «Pirated works may be seized on importation into those countries of the Union where the original work enjoys legal protection» (в русском переводе - «контрафактные экземпляры произведения подлежат аресту в любой стране Союза, в которой это произведение пользуется правовой охраной», ст. 16 Конвенции).

В русскоязычных правовых источниках федерального уровня этот термин в значении «нарушение авторских прав» не встречается , однако он употребляется в локальных нормативных актах , документах судов и специальной юридической литературе .

Некоторые источники [уточнить ] указывают, что данный термин представляет собой журналистский штамп. По мнению Ричарда Столлмана , термин «пиратство» стал применяться к игнорированию традиционных методов лицензирования ПО для создания ложного убеждения, что это «очень плохо». По его мнению, создаётся подсознательная аналогия с морским пиратством , включающим грабежи, разбой, похищения людей, убийства , взятие заложников , потопление судов и прочие кровавые жестокие преступления.

Общая характеристика нарушения авторских прав

Нарушение авторских прав подразумевает несанкционированное правообладателем распространение материала, защищённого авторским правом , такого как программное обеспечение , музыкальные композиции , фильмы , книги , компьютерные игры . Обладание правами на интеллектуальную собственность защищено законами большинства стран.

- создание копии и её продажа;

- создание копии и передача её кому-либо ещё;

- в некоторых случаях перепродажа легально приобретённой копии.

В сложившейся судебной, правоприменительной и правоохранительной практике нарушение прав правообладателей как правило экспертно оценивается самими правообладателями. Соответственно нарушением прав правообладателей судом и следствием могут быть признаны любые действия, не нравящиеся самим правообладателям и грозящие ему по его же собственному мнению недополучением сверхприбыли.

Распространённость нарушений авторских прав

Нарушение интересов обладателей авторских прав (которые как правило не являются непосредственными авторами произведений интеллектуальной собственности) широко распространено во многих странах, в том числе в России , на Украине , в Китае , Казахстане , Бразилии , Мексике и Индонезии .

Основная причина широкого распространения такого нарушения в этих странах носит экономический характер:

- Цены на произведения интеллектуальной собственности, распространяемые правообладателями-монополистами , могут быть неоправданно завышенными по сравнению с материальными возможностями или ожиданиями пользователей произведений;

- Официальные цены на произведения интеллектуальной собственности, возможно, являются нормальными (средними, общепринятыми) в стране, где разработан продукт, но могут быть чрезмерными для некоторых других стран (по соотношению цена продукта / (средняя зарплата - обязательный налог)).

Помимо этого, несоблюдение АП может способствовать обеспечению доступа широких слоёв населения к информации, распространение которой по той или иной причине ограничено правообладателями.

Примеры нарушений авторского права

Видеопиратство

Нелегальное распространение копий фильмов и телепередач на дисках, кассетах и путём копирования через компьютерные сети. Может осуществляться как с целью получения прибыли (продажа контрафактной продукции в магазинах, на лотках), так и без (распространение копий фильмов в локальных сетях, через Интернет, обмен фильмами с друзьями на дисках). Коммерческая продукция такого рода отличается тем, что может появиться ещё до официального выхода фильма в прокат (известны случаи появления в продаже недоделанной рабочей версии фильма, украденной у съёмочной группы).

Качество записи может как весьма уступать лицензионной копии, так и практически не отличаться от него - в зависимости от способа копирования и проведённой дополнительной обработки. Существует система условных обозначений типов несанкционированных [уточнить ] копий, распространяемых по Сети (аббревиатуры, добавляемые к именам файлов).

Аудиопиратство

Нелегальное копирование и распространение копий музыкальных композиций. Включает в себя продажу музыкальных альбомов на аудиокассетах и компакт-дисках . К аудиопиратству относится и распространение музыкальных композиций в компьютерных сетях.

Обмен музыкальными композициями в интернете принял воистину грандиозный масштаб благодаря развитию P2P -технологий. Существует большое количество разных пиринговых сетей , с миллионами участников и терабайтами музыкальных композиций.

Программное обеспечение

Нелегальное копирование и распространение программных продуктов на дисках и в компьютерных сетях. Включает в себя снятие разнообразных программных защит. Для этого существует специальный класс программного обеспечения - так называемые «кряки » (от англ. «to crack» - взламывать), специальные патчи , готовые серийные номера или их генераторы (англ. keygen , «кейген») для программного продукта, которые снимают с него ограничения, связанные с встроенной защитой от нелегального использования.

Кроме того, существуют стандартные программы разработчиков программ, которые могут использоваться для облегчения самого процесса взлома - отладчики , дизассемблеры , редакторы PE-заголовка , редакторы ресурсов, распаковщики, и т. п.

Иногда свободное распространение собственнической программы негласно поощряется самим правообладателем. В 1998 году Билл Гейтс сказал, что будет лучше, если пользователи, использующие программы незаконно, будут использовать незаконно его программы - ведь когда‐нибудь они могут начать за них платить, и тогда пригодится получившаяся к тому времени зависимость (vendor lock-in).

Официальной политикой органов государственного управления большинства стран и основных вендоров -производителей программного обеспечения является постепенная легализация программного обеспечения , применяемого конечными пользователями.

Компьютерные и видеоигры

Нелегальное распространение компьютерных игр имеет свою специфику - обычно в играх применяют специфические виды защиты, с привязкой копии игры к носителю ( или локализацию игры (иногда некачественную или неполную, обычно ограничиваясь переводом субтитров, без озвучки), в то время, как официальная локализация ещё не появилась, или игра вообще не выходила на территории страны, однако, в этом случае почти всегда прилагается оригинальная версия, без перевода (см. Любительский перевод). Также существует практика выпуска «пиратских сборников», то есть записывание на один носитель нескольких игр, изначально на это не рассчитанных. Часто для экономии места обрезаются не жизненно важные части игры, например видеоролики и озвучка персонажей. Среди наиболее известных сборников - «Classic Fond », «Crazy Collection ».

Литературные произведения

В связи с появлением сетевых электронных библиотек , бесплатно предоставляющих всем желающим доступ к текстам литературных произведений, многие из них стали распространять в основном или исключительно копии произведений, авторы и издатели которых не разрешали этого делать. Несмотря на то, что интернет-библиотеки обычно идут навстречу авторам и убирают произведения из открытого доступа по их просьбе, в некоторых случаях всё-таки доходит до судебных исков.

Политические движения

В России политическое движение по этому вопросу только зарождается в виде сайта www.anticopyright.ru .

Партия пиратов

Эмблема Пиратской партии Швеции

Демонстрация в защиту пиратства

Аналогичная партия существует так же в США, её сайт - http://www.pirate-party.us .

Программы пиратских партий примерно таковы:

- Снижение сроков авторского права . Реальный срок действия авторского права на данный момент составляет примерно четыре поколения, что, по мнению многих, является запредельно большим сроком. А постоянно удлиняющийся срок ничем не отличается от вечной защиты.

- Законодательный запрет негласного сбора информации о частной жизни.

- Недопущение