Службы сертификации active directory microsoft. Подготовка контроллера домена. Назначение корневого ЦС

Работают в Windows еще с версии 2000. ADCS позволяют выдавать и обслуживать цифровые сертификаты на основе ключей.

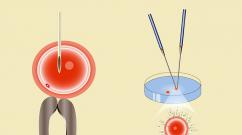

Любой сертификат представляет собой пару закрытого и открытого ключа. Закрытый ключ – приватная информация, идентифицирующая владельца, требующая защиты и не подлежащая распространению. Открытый ключ – доступная любому часть, использующаяся для проверки

На практике сертификаты применяются для:

Аутентификации – пользователь подписывает пакет приватным ключом из выданного ему сертификата, а сервер аутентификации проверяет подпись публичным ключом этого же сертификата, который опубликован в доступном серверу месте.

Подписи документов — пользователь подписывает пакет приватным ключом из выданного ему сертификата, а другие пользователи, у которых есть доступ к публичному ключу сертификат подписывающего, используя публичный ключ, могут убедиться, что именно владелец сертификата подписал документ.

Шифрования каналов – клиент шифрует пакеты публичным ключом сервера, таким образом только сервер, обладающий приватным (закрытым) ключом сможет расшифровать информацию от клиента.

Шифрование данных — два сотрудника, обменявшись открытыми (публичными) ключами, могут шифровать с их помощью файлы. Таким образом, расшифровать файл сможет только владелец приватного ключа. Или другой пример: для шифрования диска система использует публичный ключ, в то время как приватный хранится на флешке, без которой невозможно дешифрование.

За 17 лет службы сертификации конечно же модернизировались. Последние серьезные изменения в ADCS были внесены в версиях Windows 2012 и 2012 R2 . Наиболее важные из них:

- Поддержка модуля политики для службы регистрации сертификатов для сетевых устройств

- Аттестация ключей доверенного платформенного модуля (TPM)

- Windows PowerShell для служб сертификатов

- Поддержка обновления сертификата с прежним ключом

- Поддержка международных имен доменов

Простейшая архитектура Certificate services состоит из 2х серверов: корневого и выдающего. Помимо этого в инфраструктуре наверняка присутствует домен-контроллер, который может быть использован, как точка распространения сертификатов. Также для этих целей желательно иметь сервер с ролью Web. В прочем этот функционал может быть настроен на сервере с ролью выдающего центра сертификации.

Для того, чтобы службы сертификации заработали в вашей инфраструктуре необходимо настроить:

Корневой сервер сертификации. Несет функции инстанции, которой мы безоговорочно доверяем. Корневой сервер сертификации выдает сертификат для подписи выдающего сервера сертификации. После генерации доверенного корневого сертификата и CRL этот сервер рекомендуется выключить и (слава богу используется виртуализация) сложить в сейф.

Выдающий сервер сертификации. Основной сервер, который выдает сертификаты в организации. Также может выступать в роли точки проверки отозванных сертификатов, храня на себе список отозванных сертификатов.

Сертификаты, которыми подписаны центры сертификации, а также списки отозванных сертификатов имеют срок жизни, по истечении которого должны быть обновлены. Обновление CRL выдающего сервера происходит автоматически, в то время как обновление CRL корневого центра сертификации нужно проводить вручную (по умолчанию – раз в пол года). Для этого необходимо:

- включить корневой центр сертификации

- обновить CRL

- опубликовать полученный CRL на всех точках проверки отозванных сертификатов.

После этого обычно выполняются другие процедуры обслуживания сервера. Такие как, установка обновлений и резервное копирование. После чего сервер выключается до следующего обновления CRL или другой потребности его запуска.

Все операции по управлению сервисом выполняются из нескольких консолей:

А также с помощью PowerShell и утилиты certutil, с возможностями которой можно ознакомится, набрав certutil /help в командной строке Windows.

В частности с помощью командной строки можно публиковать сертификаты и списки отозванных сертификатов в базе Active Directory. Также через службы Active Directory Domain Services (а именно через групповые политики) можно настроить распространение сертификатов: например, добавление сертификата корневого центра сертификации в Trusted certificates рабочих станций организации.

Помимо того, что сертификат содержит пару закрытого и открытого ключа, в нем также хранится служебная информация, в том числе о том, кому и когда выдан сертификат, алгоритмах генерации длине ключа и пр. Сертификат генерируется по шаблону, который должен быть опубликован уполномоченным администратором. По умолчанию Active Directory Certificate Services имеют набор заготовок шаблонов для различных сервисов (Web-server, Exchange server, RDP Gateway server и пр), на базе которых можно также создавать шаблоны под собственные нужды.

Как видно из скриншота сертификаты широко применяются для защиты информации и информационных каналов. Наиболее часто используются:

- Сертификаты для веб ресурса.

- Сертификаты для защиты соединения.

- Сертификаты для цифровой подписи.

Наша компания готова помочь в настройке и администрировании служб сертификации на базе Microsoft Windows 2016 и более ранних версий, а также в выполнении любых работ по защите веб ресурсов, соединений и данных с использованием сертификатов. Обращайтесь,

Нет похожих статей.

- Перевод

Как вы уже должны знать, поддержка Windows Server 2003 и Windows Server 2003 R2 заканчивается 14 июля 2015 года. Зная это, ИТ профессионалы либо уже провели миграцию, либо этот процесс должен находиться в самом разгаре. В этой статье будут описаны шаги, необходимые для миграции Active Directory Certificate Service с Windows Server 2003 на Windows Server 2012 R2.

Для демонстрации будут использованы следующие установки:

Шаг 1. Резервная копия конфигурации и базы данных центра сертификации Windows Server 2003

Заходим в Windows Server 2003 под учетной записью из группы локальных администраторов.Выбираем Start – Administrative Tools – Certificate Authority

Щелкаем правой кнопкой мыши по узлу сервера. Выбираем All Tasks , затем Back up CA

Откроется “Certification Authority Backup Wizard” и нажимаем “Next” для продолжения.

В следующем окне выбираете те пункты, которые подсвечены, чтобы указать нужные настройки и нажмите “ Browse ” для того, чтобы указать место сохранения резервной копии. Нажмите “Next” для продолжения.

Далее вам будет предложено ввести пароль для того, чтобы защитить закрытый ключ и файл сертификата центра сертификации. После того, как введете пароль, нажмите “Next” .

В следующем окне будет запрошено подтверждение. Если все в порядке – нажмите “ Finish ” для завершения процесса.

Шаг 2. Резервирование параметров реестра центра сертификации

Нажмите Start , затем Run . Напечатайте regedit и нажмите ОК .

Затем откройте HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc

Щелкните правой кнопкой мыши по ключу “ Configuration ” и выберите “ Export ”

В следующем окне укажите путь, по которому вы хотите сохранить резервный файл и укажите его имя. Затем нажмите “Save” , чтобы закончить резервирование.

Теперь у нас есть резервные файлы центра сертификации и мы можем переместить эти файлы на новый сервер Windows Server 2012 R2.

Шаг 3. Удаление службы центра сертификации с Windows Server 2003

Теперь, когда готовы резервные файлы и прежде, чем настроить службы сертификации на новом Windows Server 2012 R2, мы можем удалить службы центра сертификации с Windows Server 2003. Для этого нужно проделать следующие шаги.Щёлкаем Start > Control Panel > Add or Remove Programs

Затем выбираем “Add/Remove Windows Components”

В следующем окне уберите галочку с пункта “ Certificate Services ” и нажмите “ Next ” для продолжения

После завершения процесса, вы увидите подтверждение и можете нажать “ Finish ”

На этом этапе мы закончили работу со службами центра сертификации на Windows Server 2003 и следующим шагом будем настраивать и конфигурировать центра сертификации на Windows Server 2012 R2.

Шаг 4. Установка служб сертификации на Windows Server 2012 R2

Зайдите на Windows Server 2012 R2 под учетной записью или администратора домена, или локального администратора.Перейдите в Server Manager > Add roles and features .

Запустится “Add roles and features” , нажмите “Next” для продолжения.

В следующем окне выберите “Role-based or Feature-based installation” , нажмите “Next” для продолжения.

Из списка доступных серверов выберите ваш, и нажмите “ Next ” для продолжения.

В следующем окне выберите роль “Active Directory Certificate Services”, установите все сопутсвующие компоненты и нажмите “ Next ” .

В следующих двух окнах нажимайте “ Next ” . После этого вы увидите варианты выбора служб для установки. Мы выбираем Certificate Authority и и нажимаем “Next” для продолжения.

Для установки Certification Authority Web Enrollment необходимо установить IIS . Поэтому в следующих двух окнах посмотрите краткое описание роли, выберите нужные компоненты и нажмите “ Next ” .

Далее вы увидите окно подтверждения. Если все в порядке, нажмите “ Install ” для того, чтобы начать процесс установки.

После того, как установка завершена, вы можете закрывать мастер установки и переходить к следующему шагу.

Шаг 5. Настройка AD CS

В этом шаге мы рассмотрим как настроить и восстановить те файлы резервирования, которые мы создали.Зайдите на сервере с правами Enterprise Administrator

Перейдите в Server Manager > AD CS

C правой стороны на панели вы увидите всплывающее окно, как на скриншоте и нажмите “ More ”

Откроется окно, в котором вам нужно нажать “Configure Active Directory Certification Service…”

Откроется окно мастера настройки роли, в котором появится возможность изменить учетную запись. Т.к. мы уже вошли в систему с учетной записью Enterprise Administrator , то мы оставим то, что указано по умолчанию и нажмем “ Next ”

В следующем окне спросят, каким службы мы хотим настроить. Выберите Certificate Authority и Certification Authority Web Enrollment и нажимаем “Next” для продолжения.

Это будет Enterprise CA , поэтому в следующем окне выберите в качестве типа установки Enterprise CA и нажмите “ Next ” для продолжения.

В следующем окне выберите “Root CA” в качестве типа CA и нажмите “ Next ” для продолжения.

Следующая настройка очень важна. Если бы это была новая установка, то мы могли бы просто создать новый закрытый ключ. Но так как это процесс миграции, у нас уже есть зарезервированный закрытый ключ. Поэтому здесь выберите вариант, который отмечен на скриншоте и нажмите “ Next ” для продолжения.

В следующем окне нажмите кнопку “ Import ” .

Здесь у нас появляется возможность выбрать тот ключ, который мы зарезервировали с Windows Server 2003. Указываем путь к этому ключу и вводим пароль, который мы использовали. Затем нажимаем OK .

Далее, если импорт прошел успешно, то мы увидим наш сертификат. Выбираем его и нажимаем “ Next ” для продолжения.

В следующем окне мы можем определить путь к базе данных сертификата. Я оставил то, что указано по умолчанию и нажимаю “Next” для продолжения.

В следующем окне будет предоставлена вся информация для настройки. Если все нормально, то нажимаем “Configuration” для запуска процесса.

После того, как процесс завершен, закрываем мастера конфигурации.

Шаг 6. Восстановление зарезервированного CA

Теперь мы переходим к наиболее важной части всего процесса миграции, в которой мы восстановим зарезервированный в Windows Server 2003 CA.Открываем Server Manager > Tools > Certification Authority

Щелкаете правой кнопкой мыши по имени сервера и выбираете All Tasks > Restore CA

Далее появится предупреждение о том, что служба сертификатов должна быть установлена для продолжения. Нажмите ОК .

Запустится Certification Authority Restore Wizard , нажмите “Next” для продолжения.

В следующем окне укажите путь к папке, в которой находится резервная копия. Затем выберите теже настройки, что и я на скриншоте. Нажмите “ Next ” для продолжения.

В следующем окне вы можете ввести пароль, который мы использовали для того, чтобы защитить закрытый ключ в процессе резервирования. После ввода, нажмите “Next” для продолжения.

В следующем окне нажмите “ Finish ” для завершения процесса импорта.

После успешного завершения процесса, система спросит, можно ли запустить центр сертификации. Запустите службу.

Шаг 7. Восстановление информации в реестре

Во время создания резервной копии CA мы также создали резервную копию ключа реестра. Теперь нужно ее восстановить. Для этого откройте папку, которая содержит зарезервированный ключ реестра. Щелкните по нему дважды левой кнопкой мыши.Появится предупреждающее окно. Нажмите “ Yes ” для восстановления ключа реестра.

По окончании вы получите подтверждение об успешном восстановлении.

Шаг 8. Перевыпуск шаблона сертификата

Мы завершили процесс миграции, и сейчас нужно перевыпустить сертификаты. У меня были настройки шаблона в окружении Windows Server 2003, который назывался “ PC Certificate ” , с помощью которого выпускались сертификаты для компьютеров, включенных в домен. Теперь посмотрим, как я перевыпущу шаблон.Открывает консоль Certification Authority

Щелкаем правой кнопкой мышки по Certificate Templates Folder > New > Certificate Template to Reissue .

Из списка шаблонов сертификатов выберите подходящий шаблон сертификата и нажмите ОК .

Шаг 9. Тестируем CA

Теперь, когда шаблон сертификата установлен на компьютер, его нужно установить на автоматический режим. Для проверки я установил компьютер с операционной системой Windows 8.1 , назвал его demo 1 и добавил в домен canitpro.local . После его первой загрузки, на сервере я открываю консоль центра сертификации и разворачиваю раздел “Issued Certificate”. Там я могу увидеть новый сертификат, который выпущен для компьютера.

На этом процесс миграции успешно завершен.

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

Инфраструктура открытых ключей позволяет использовать цифровые сертификаты для подтверждения подлинности владельца и позволяет надежно и эффективно защищать трафик передаваемый по открытым сетям связи, а также осуществлять с их помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей является центр сертификации, который осуществляет выдачу и отзыв сертификатов, а также обеспечивает проверку их подлинности.

Для чего это может быть нужно на практике? Цифровые сертификаты позволяют использовать шифрование на уровне приложений (SSL/TLS) для защиты веб-страниц, электронной почты, служб терминалов и т.п., регистрацию в домене при помощи смарт-карт, аутентификацию пользователей виртуальных частных сетей (VPN), шифрование данных на жестком диске (EFS), а также в ряде случаев обойтись без использования паролей.

Для создания центра сертификации нам понадобится сервер, работающий под управлением Windows Server, который может быть как выделенным, так и совмещать роль центра сертификации с другими ролями. Однако следует помнить, что после развертывания центра сертификации вы не сможете поменять имя компьютера и его принадлежность к домену (рабочей группе).

Центр сертификации (ЦС) может быть двух типов: ЦС предприятия и изолированный (автономный) ЦС, рассмотрим их отличительные особенности:

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

Windows Server 2003

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск - Управление данным сервером - Добавить или удалить роль

.

В списке ролей выбираем роль Сервера приложений

. В следующем окне устанавливаем галочку Включить ASP.NET

, если IIS уже установлен данный шаг можно пропустить.

После установки IIS приступим к развертыванию Центра сертификации, это делается через оснастку Установка и удаление программ - Установка компонентов Windows , где выбираем Службы сертификации .

Следующим шагом выберите тип ЦС и его подчиненность. Так как в нашем случае сеть не имеет доменной структуры, то ЦС Предприятия недоступен для выбора. Поскольку это первый (и пока единственный ЦС) следует выбрать корневой сервер, подчиненный тип следует выбирать для развертывания следующих ЦС, например для филиалов.

Далее вводим имя ЦС (должно совпадать с именем сервера) и пути размещения файлов. В процессе установки программа предложит перезапустить IIS и, если не была включена поддержка страниц ASP.NET, предложит ее включить, с чем следует согласиться.

Windows Server 2008 R2

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера - Роли - Добавить роли , в списке ролей выбираем Службы сертификации Active Directory .

В следующем окне обязательно добавляем компонент Служба регистрации в центре сертификации через интернет . При этом будут автоматически определены необходимые службы ролей и компоненты (такие как IIS) и будет предложено их добавить.

Дальнейшая настройка аналогична Windows Server 2003. Вводим тип ЦС, его имя и место хранения файлов, подтверждаем выбор компонент и завершаем установку.

Проверка работы ЦС

Для первоначальной проверки работоспособности ЦС можете запустить оснастку Центр сертификации

(Пуск - Администрирование - Центр Сертификации). Если все сделано правильно вы должны увидеть следующее окно:

Попробуем теперь получить сертификат для клиентского ПК. Запустим браузер, в адресной строке которого укажем адрес http://имя_сервера/certsrv

, где имя_сервера

- имя сервера ЦС. Вы попадете на главную страницу центра сертификации.

Прежде всего необходимо загрузить сертификат ЦС и поместить его в хранилище доверенных коренных центров сертификации. Если в вашей сети несколько ЦС следует загрузить и установить цепочку сертификатов. Для этого выбираем: Загрузка сертификата ЦС, цепочки сертификатов или CRL

, затем или и сохраняем сертификат в любое удобное место.

Теперь перейдем к установке, для этого щелкнем правой кнопкой на файле сертификата и выберем Установить сертификат , откроется мастер импорта, в котором откажемся от автоматического выбора хранилища вручную выбрав Доверенные корневые центры сертификации , теперь данный ПК будет доверять всем сертификатам выданным данным ЦС.

Для получения клиентского сертификата снова откроем сайт ЦС и выберем Запрос сертификата - расширенный запрос сертификата - Создать и выдать запрос к этому ЦС . Заполняем форму запроса, в качестве имени указываем имя ПК или пользователя, в качестве типа сертификата указываем Сертификат проверки подлинности клиента и жмем кнопку Выдать .

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

В этом случае можно добавить данный узел в зону Надежные узлы и установить низкий уровень безопасности для этой зоны. В Windows Server понадобится также разрешить загрузку неподписанных ActiveX.

Теперь на сервере откроем оснастку Центр сертификации и в разделе Запросы на ожидание найдем наш запрос и щелкнув на него правой кнопкой выберем Все задачи - Выдать .

Теперь вернемся на клиентский ПК и еще раз откроем сайт ЦС. На этот раз выберем Просмотр состояния ожидаемого запроса сертификата , вы увидите свой запрос, щелкнув на которой вы попадете на страницу Сертификат выдан и сможете сразу его установить.

Если все сделано правильно, то сертификат успешно установится в хранилище личных сертификатов.

По окончании проверки не забудьте удалить ненужные сертификаты с клиентского ПК и отозвать их в центре сертификации на сервере.

Теги:

Трекбэк

Протокол RDP с защитой на уровне сети (SSL), к сожалению, не получил широкого распространения среди системных администраторов, предпочитающих защищать терминальные соединения другим способом. Возможно это связано с кажущейся сложностью способа, однако...

Служба сертификации Active Directory

Служба сертификации Active Directory (AD CS) в Windows Server 2008 R2

Windows Server 2008 R2 содержит встроенный центр сертификации (СА), называемый службой сертификации Active Directory (Active Directory Certificate Services - AD CS). Первый вариант AD CS появился в Windows Server 2008, а раньше эта технология называлась просто службой сертификации (Certificate Services). AD CS может использоваться для создания сертификатов и последующего управления ими и отвечает за обеспечение их подлинности. Зачастую AD CS в Windows Server 2008 R2 используется без особой необходимости проверки сертификатов организации какой-либо независимой стороной. Поэтому если сертификаты требуются только для участников внутри организации, часто применяется развертывание самостоятельного СА для шифрования сетевого трафика. Широко используются и сторонние центры сертификации наподобие VeriSign, но они требуют дополнительного вложения средств.

Хотя в новом названии службы сертификации Windows упоминается Active Directory, следует понимать, что для работы AD CS совсем не требуется интеграция с существующей средой леса доменной службы Active Directory (Active Directory Domain Services (AD DS)). Обычно это все же так, но важно понимать, что AD CS не зависит от структуры леса AD DS.

В Windows Server 2008 R2 добавлено несколько новых возможностей AD CS:

- Веб-служба развертывания сертификатов и веб-служба политики развертывания сертификатов. Это наиболее значительное усовершенствование позволяет развертывать сертификаты непосредственно по протоколу HTTP и дает возможность клиентам, не принадлежащим домену или подключенным к Интернету, обращаться к серверу СА и запрашивать сертификаты.

- Улучшенная поддержка объемных СА, используемых для NAP. В Windows Server 2008 R2 повышена скорость работы AD CS с базой данных, когда возникают ситуации массированной работы, как с NAP.

- Поддержка развертывания сертификатов между лесами. AD CS в Windows Server 2008 R2 позволяет консолидировать СА между несколькими лесами.