Все виды биометрических систем могут. Использование биометрических данных для защиты информации. По расположению вен на лицевой стороне ладони

Биометрические данные — это физиологические и биологические особенности человека, на основании которых можно установить его личность. Они применяются уже очень давно в различных сферах жизни, в том числе и в повседневности (мы узнаем знакомого человека по голосу, походке, лицу и пр.). С развитием информационных технологий биометрию стали внедрять и для идентификации пользователей в этой области. Сейчас мы можем разблокировать смартфон с помощью отпечатка пальца, вместо введения пароля на клавиатуре, управлять техникой в системе «умный дом» и т.д. В системах доступа к информации биометрические технологии имеют значительное преимущество перед остальными методами. В отличие от пароля, который человек может кому-то сообщить или забыть, а также от карт, которые могут быть утеряны или скопированы, биометрические данные однозначно идентифицируют самого человека.

Преимущества использования биометрических систем безопасности

Распознавание лица является наиболее естественным средством биометрической идентификации. Система распознавания лиц не требует никакого контакта с человеком. Убедитесь, что снятое изображение было сделано от человека, а не от маски, фотографии или видео экрана. Убедитесь, что изображения лица или два или более лиц не были объединены в ссылочный документ, такой как паспорт. Риски ошибки связаны с очень разными факторами.

Мы отметили, что конкретные биометрические методы более или менее хорошо подходят для определенных категорий лиц. Трудности связаны с эргономическими факторами, о которых мы еще не имеем твердого понимания или понимания. Некоторая система может работать для женщин, но менее подходит для мужчин или для молодых людей, но не для пожилых людей, для людей с более легкой кожей, но менее подходит для людей с более темной кожей. Другие трудности возникают, в частности, при распознавании лица, когда человек красит или режет волосы, меняет линию бровей или выращает бороду. Мы можем представить случаи «ложного принятия», когда сделанное фото изменяет отличительные черты характера таким образом, что они соответствуют другому элементу биометрических данных, хранящимся в базе данных. Другие ошибки также возможны в зависимости от технологий, используемых на этапе биометрической регистрации. Фото с подтверждением, сделанное с некачественной моделью камеры, может заметно увеличить риск ошибки. Точность идентификации полностью зависит от надежности оборудования, используемого для сбора данных. В дополнение к зависимости от используемого метода риск ошибки также варьируется в зависимости от окружающей среды и условий применения. Свет может отличаться от одного места к другому, и то же самое относится к интенсивности или характеру фонового шума. Позиция человека может измениться. Возьмем пример человека с их биометрическими характеристиками. . В лаборатории, в идеальных условиях, в контролируемой среде и с использованием адаптированных технологий скорость ошибки при обнаружении лица колеблется от 5 до 10%.

Все системы защиты и контролируемого доступа можно разделить на три группы:

- Парольная защита. В этом случае пользователь должен предъявить секретный PIN-код или пароль.

- Ключи. Подразумевается физический носитель секретного ключа, который пользователь должен предъявить системе. Часто в этих целях используется пластиковая карта с магнитной полосой.

- Биометрические данные. Чтобы получить доступ, пользователь должен предъявить параметр, который является частью его самого. При такой системе идентификации подвергается сама личность, а точнее, его индивидуальные характеристики. Например, радужная оболочка глаза, отпечатки пальцев, рисунок линий на ладони и т.д.

Биометрические данные являются очень удобным для людей способом аутентификации, так как их невозможно забыть или потерять. При этом, обеспечивается достаточно высокая степень защиты данных, так как подделать их очень сложно.

Кроме того, в приложении для биометрического контроля коэффициент отклонения или приема переплетается и может быть настроен в соответствии с приемлемым уровнем риска. Невозможно изменить одно без воздействия на другое. В случае применения приложения контроля доступа к ядерной установке скорость ложного принятия будет чрезвычайно уменьшена, а также повлияет на скорость ложных отказов.

Биометрия страдает тем, что алгоритмы сопоставления не могут сравниваться с хэшами паролей, как мы уже говорили. Это означает, что две биометрические меры не могут сравниваться друг с другом без них, в какой-то момент, будучи «в открытом тексте» в памяти устройства, выполняющего сопоставление.

Все методы биометрической аутентификации делятся на два класса. Это статистические методы, основанные на физиологических характеристиках человека, которые присутствуют в каждом из нас всю жизнь, их нельзя потерять, скопировать или украсть. Второй класс – динамические методы. Они основываются на поведенческих особенностях людей (это, как правило, подсознательные движения в процессе повторения или воспроизведения какого-то конкретного обыденного действия).

Поэтому биометрические проверки должны проводиться на доверенном устройстве, что означает, что альтернативы должны иметь централизованный и контролируемый сервер, доверенный терминал или персональный компонент безопасности. Вот почему маркеры и смарт-карты все чаще рассматриваются как идеальные компаньоны для биометрической системы.

Биометрия и защита данных

Биометрические идентификаторы проверяются локально и защищены, поскольку они хранятся исключительно на карте. Кроме того, можно протестировать аутентификацию, даже если соединение с сервером отсутствует. Биометрия может выполнять две различные функции, аутентификацию и идентификацию.

Статистические методы:

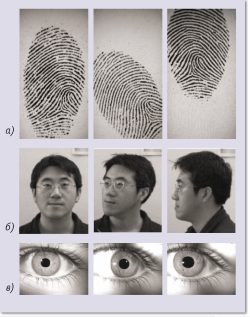

Аутентификация по отпечатку пальца

Данный способ аутентификации является самым распространенной биометрической технологией. Для того, чтобы провести идентификацию, используется уникальность рисунка на пальцах. Отпечаток, который получают с помощью сканера, преобразуется в цифровой код и сравнивается с наборами эталонов, введенных раньше. У этого способа есть такие преимущества, как удобство в использовании и надежность.

Идентификация отвечает на вопрос «Кто вы?». В этом случае человек идентифицируется как один из группы других. Персональные данные идентифицируемого лица сравниваются с данными других лиц, хранящихся в одной и той же базе данных или, возможно, с другими связанными базами данных.

Биометрические терминалы по геометрии руки

Аутентификация отвечает на вопрос: «Ты действительно такой, кем ты себя называешь?». В этом случае биометрические данные позволяют удостоверять личность человека путем сопоставления данных, которые они предоставляют, с предварительно записанными данными для лица, которого они утверждают.

Чтобы получить сведения об отпечатке пальцев, применяют специальные сканеры. Для отчетливого электронного представления рисунков необходимы специфические методы, так как отпечаток пальца имеет очень маленький размер, что затрудняет получение хорошо различимых папиллярных узоров.

Аутентификация по радужной оболочке глаза

Эти два метода решения требуют различных методов. Идентификация в целом требует централизованной базы данных, которая позволяет сравнивать биометрические данные нескольких лиц. Аутентификация может обойтись без такой централизованной базы данных. Данные можно просто сохранить на децентрализованном устройстве, таком как одна из наших смарт-карт.

Для целей защиты данных предпочтительным является процесс аутентификации с децентрализованным устройством. Такой процесс сопряжен с меньшим риском. Децентрализованный хранится в личном владении пользователя, и их данные не должны храниться в какой-либо базе данных. И наоборот, если используется процесс идентификации, требующий использования внешней базы данных, пользователь не имеет физического контроля над своими данными, причем все связанные с этим риски.

В этой технологии биометрической аутентификации личности используется уникальность признаков и особенностей радужной оболочки человеческого глаза. Радужная оболочка – это тонкая подвижная диафрагма глаза у позвоночных с отверстием (зрачком) в центре. Радужная оболочка формируется еще до рождения человека и остается неизменной на протяжении всей жизни. Ее рисунок очень сложен, благодаря этому удается отобрать порядка 200 точек, которые обеспечивают высокую степень надежности аутентификации (при распознавании по отпечатку пальца используют 60-70 точек).

Можно идентифицировать два типа рисков. Использование биометрических данных для других целей, чем те, которые согласованы гражданином либо поставщиками услуг, либо мошенниками. Как только биометрические данные находятся во владении третьей стороны, всегда существует риск того, что такие данные могут использоваться для целей, отличных от тех, на которые соответствующее лицо дало свое согласие. Таким образом, могут быть случаи нежелательного конечного использования, если такие данные взаимосвязаны с другими файлами или если они используются для типов обработки, отличных от тех, для которых она была изначально предназначена. Риск биометрической базы данных и данных, представленных для биометрической проверки. Данные могут быть захвачены во время их передачи в центральную базу данных и мошеннически реплицированы в другую транзакцию. На практике органы защиты данных, похоже, отдают предпочтение решениям, в которых используются децентрализованные устройства данных.

Данная технология эффективна потому, что, в отличие от сетчатки глаза, которая может меняться, радужка остается неизменной всю жизнь. Более того, не бывает двух абсолютно идентичных рисунков на радужной оболочке, даже у близнецов.

Аутентификация по сетчатке глаза

Этот метод аутентификации начал применяться на практике в 50-е годы прошлого века. Именно в тот период установили уникальность рисунка кровеносных сосудов глазного дна. Для сканирования сетчатки глаза применяют инфракрасное излучение. В настоящее время данный способ применяют значительно реже, так как он достаточно сложен, вызывает дискомфорт у человека, чьи данные идентифицируют. К тому же, как говорилось выше, исследователи обнаружили, что сетчатка глаза имеет свойство меняться в разные периоды жизни.

Совет, который мы можем предоставить нашим клиентам, имеет фундаментальное значение для отношения доверия, которое мы строим с ними. На европейском и международном уровне существуют различные тексты. В этих текстах излагаются четкие обязательства, возлагаемые на государства-члены Европейского Совета и Европейского Союза соответственно.

Его положения будут применимы непосредственно во всех 28 государствах-членах Европейского союза весной этого года, а затем заменят директиву, датируемую. Таким образом, юридические обсуждения в значительной степени опираются на положения, касающиеся персональных данных в широком смысле. Но такие положения иногда оказываются плохо адаптированными к биометрии.

Аутентификация по геометрии руки

Чтобы провести аутентификацию по этой части тела нужно использовать несколько характеристик: изгибы пальцев, их толщину и длину, расстояние между суставами и структуру кости.

Столько параметров приходится учитывать в силу того, что по отдельности они не являются уникальными. Минус этого метода: ушибы и распухание тканей могут значительно исказить исходную структуру, а такое заболевание как «артрит» — сильно помешать сканированию. Надежность данного способа аутентификации сравнима с методом идентификации по отпечатку пальца.

Включение биометрии в цифровую безопасность

Наконец, следует отметить, что за пределами Европейского Союза уровень защиты отличается в зависимости от действующего законодательства. Аналогичным образом, юридические и социальные последствия также очень важны. Правоохранительные органы используют записи отпечатков пальцев для идентификации лиц более 100 лет. С развитием физической биологии, поведенческой науки и технологий идея использования физических характеристик или поведения человека в качестве основы для контроля доступа, идентификации и безопасности продолжает набирать популярность.

Аутентификация по геометрии лица

Этот способ достаточно распространен. Построение трехмерного изображения лица заключается в выделении контуров глаз, губ, носа, бровей и других элементов лица, а также вычислении расстояния между ними. Чтобы определить уникальный шаблон, соответствующий конкретному человеку, необходимо от 12 до 40 характерных элементов. Здесь важно, чтобы шаблон мог учитывать множество разных вариаций изображения на случай изменения освещенности, положения и выражения лица.

Потребность в более простых решениях безопасности

Глобальный охват смартфона способствовал этому. Легко видеть привлекательность биометрии над более традиционными методами защиты данных и активов, таких как пароли, смарт-карты и ключи. Люди склонны не реагировать положительно на то, чтобы «прыгать через обручи», чтобы выполнять простые транзакции.

Основные принципы биометрической аутентификации

Быстро и не требуя особых усилий со стороны пользователя, биометрическая аутентификация предлагает мощную альтернативу. Как правило, база данных физических или поведенческих маркеров настраивается с использованием отпечатков пальцев, сканирования сетчатки, фотографий и других методов. Их можно сравнить с данными, отсканированными от человека в точке доступа или во время текущей транзакции.

Динамические методы:

Этот биометрический метод очень прост в применении. Для его реализации не требуется дорогостоящая аппаратура, необходим только микрофон и звуковая плата. Существует много способов построения шаблонов по голосу: комбинации частотных и статистических характеристик голоса, модуляция, интонация, высота тона и другие.

Достижения в области технологий подталкивают границы того, что теперь можно использовать в качестве идентификаторов, а также возможности и возможности для получения биометрических данных от людей, имеющих или не имеющих их знания и согласие. Человеческое тело предлагает несколько маркеров, уникальных для каждого человека: отпечатки пальцев, узор кровеносных сосудов в радужной оболочке глаза, кластеризация вен на лице, а структура уха - всего лишь несколько из них. Аппаратное и прикладное программное обеспечение для сканирования и идентификации с использованием этих маркеров существует уже некоторое время, и все больше разрабатывается.

Основной недостаток аутентификации по голосу – низкая точность. Например, система может не опознать человека, с осипшим из-за простуды голосом. Также камнем преткновения в использовании этого метода является возможное многообразие голоса одного человека. Ведь голос имеет свойство изменяться в зависимости от возраста, настроения, состояния здоровья и под воздействием многих других факторов. Из-за вероятности неточностей и ошибок метод применяется для управления доступом в помещениях, где нужен средний уровень безопасности, например, в компьютерных классах.

Приложения аутентификации и идентификации развиваются на основе таких критериев, как способ, которым человек ходит, выражения и жесты рук, которые они обычно используют, и другие черты. В настоящее время технология адаптируется для использования на интеллектуальных часах, которые могут различать давление крана или толчок на их экранах.

Все эти разработки носят новаторский и здоровый характер, но есть большие проблемы, которые могут препятствовать более широкому внедрению биометрии. Компромиссные или украденные пароли, ключи шифрования или смарт-карты могут стать непосредственным кризисом для затронутых пользователей - но их можно по крайней мере заменить. Если хакер овладеет вашими биометрическими данными, вас сильно затруднит получить замену уха или радужки.

Аутентификация по рукописному почерку

Метод биометрической аутентификации по рукописному почерку основывается на уникальном движении руки человека в момент подписания документов. Для сохранения подписи используются специальные ручки или восприимчивые к давлению поверхности. Для аутентификации этим способом необходима подпись человека. Шаблон создается в зависимости от необходимого уровня защиты. Как правило, подпись обрабатывается одним из двух способов: либо анализируется сам фрагмент, при установлении степени совпадения двух картинок, либо – динамические характеристики написания, для этого сверяют его временные и статистические параметры.

И на данный момент биометрические базы данных недостаточно защищены, чтобы этого не произошло. Более десяти лет назад профессор Цутому Мацумото, специалист по информационной безопасности в Йокогамском национальном университете, запечатлел чужие отпечатки на поддельных пальцах, сделанных из желатина, и смог успешно обойти биометрический сканер отпечатков пальцев.

Биометрические системы безопасности

Есть также опасения по поводу того, кто будет иметь доступ к личным биометрическим базам данных и как информация в них будет получена. Фактически, сбор биометрических данных в настоящее время является саморегулируемым процессом, при этом отдельные организации и предприятия применяют свое собственное усмотрение к тому, как собираются и используются информация. По мере развития биометрических технологий и приложений разработка всеобъемлющих и адаптируемых стандартов для управления сектором будет непростой задачей на будущее.

Кроме того, используют и комбинированную биометрическую систему аутентификации. В этом случае соединяются несколько типов биометрических технологий, которые позволяют одновременно учитывать разные характеристики человека. Например, аутентификацию по отпечатку пальцев можно сочетать со сканированием руки. Такой способ является более надежным с точки зрения возможности подделки

Биометрические системы будущего

В настоящее время разрабатывается целый ряд биометрических систем, которые на первый взгляд кажутся нереальными. Это использование запаха тела человека, походки и отпечатка ноги человека (установлено, что голая ступня может идентифицировать человека в 99,6% случаев), скорость и ритм нажатия клавиш при наборе компьютерного пароля (это может повысить надежность авторизации), вен на руке, формы ушей и носа, контуров и зон опоры человеческой спины и многого другого. Пока остается непонятным, как такие характеристики могут обеспечивать точность в авторизации, но вполне вероятно, что придет время, и мы уже будем использовать их в повседневной жизни.

Кражи идентификационных данных вызывают все большую обеспокоенность в обществе - по данным Федеральной комиссии по торговле США, жертвами хищения идентифицирующих сведений ежегодно становятся миллионы, а «кража личности» стала самой распространенной жалобой потребителей. В цифровую эпоху традиционных методов аутентификации - паролей и удостоверений личности - уже недостаточно для борьбы с хищением идентификационных сведений и обеспечения безопасности. «Суррогатные репрезентации» личности легко забыть где-либо, потерять, угадать, украсть или передать.

Биометрические системы распознают людей на основе их анатомических особенностей (отпечатков пальцев, образа лица, рисунка линий ладони, радужной оболочки, голоса) или поведенческих черт (подписи, походки). Поскольку эти черты физически связаны с пользователем, биометрическое распознавание надежно в роли механизма, следящего, чтобы только те, у кого есть необходимые полномочия, могли попасть в здание, получить доступ к компьютерной системе или пересечь границу государства. Биометрические системы также обладают уникальными преимуществами - они не позволяют отречься от совершенной транзакции и дают возможность определить, когда индивидуум пользуется несколькими удостоверениями (например, паспортами) на разные имена. Таким образом, при грамотной реализации в соответствующих приложениях биометрические системы обеспечивают высокий уровень защищенности.

Правоохранительные органы уже больше века в своих расследованиях пользуются биометрической аутентификацией по отпечаткам пальцев, а в последние десятилетия происходит быстрый рост внедрения систем биометрического распознавания в правительственных и коммерческих организациях во всем мире. На рис. 1 показаны некоторые примеры. Хотя многие из этих внедрений весьма успешны, существуют опасения по поводу незащищенности биометрических систем и потенциальных нарушений приватности из-за несанкционированной публикации хранимых биометрических данных пользователей. Как и любой другой аутентификационный механизм, биометрическую систему может обойти опытный мошенник, располагающий достаточным временем и ресурсами. Важно развеивать эти опасения, чтобы завоевать доверие общества к биометрическим технологиям.

Принцип действия биометрической системы

Биометрическая система на этапе регистрации записывает образец биометрической черты пользователя с помощью датчика - например, снимает лицо на камеру. Затем из биометрического образца извлекаются индивидуальные черты - например, минуции (мелкие подробности линий пальца) - с помощью программного алгоритма экстракции черт (feature extractor). Система сохраняет извлеченные черты в качестве шаблона в базе данных наряду с другими идентификаторами, такими как имя или идентификационный номер. Для аутентификации пользователь предъявляет датчику еще один биометрический образец. Черты, извлеченные из него, представляют собой запрос, который система сравнивает с шаблоном заявленной личности с помощью алгоритма сопоставления. Он возвращает рейтинг соответствия, отражающий степень схожести между шаблоном и запросом. Система принимает заявление, только если рейтинг соответствия превышает заранее заданный порог.

Уязвимости биометрических систем

Биометрическая система уязвима для двух видов ошибок (рис. 2). Когда система не распознает легитимного пользователя, происходит отказ в обслуживании, а когда самозванец неверно идентифицируется в качестве авторизованного пользователя, говорят о вторжении. Для таких сбоев существует масса возможных причин, их можно поделить на естественные ограничения и атаки злоумышленников.

Естественные ограничения

|

В отличие от систем аутентификации по паролю, которые требуют точного соответствия двух алфавитно-цифровых строк, биометрическая аутентификационная система полагается на степень схожести двух биометрических образцов, а поскольку индивидуальные биометрические образцы, полученные в ходе регистрации и аутентификации, редко идентичны, то, как показано на рис. 3, биометрическая система может делать ошибки аутентификации двух видов. Ложное несоответствие происходит, когда два образца от одного и того же индивидуума имеют низкую схожесть и система не может их сопоставить. Ложное соответствие происходит, когда два образца от разных индивидуумов имеют высокое подобие и система некорректно объявляет их совпадающими. Ложное несоответствие ведет к отказу в обслуживании легитимного пользователя, тогда как ложное соответствие может привести к вторжению самозванца. Поскольку ему не надо применять какие-то специальные меры для обмана системы, такое вторжение называют атакой нулевого усилия. Большая часть исследований в области биометрии за последние пятьдесят лет была сосредоточена на повышении точности аутентификации - на минимизации ложных несоответствий и соответствий.

Атаки злоумышленников

Биометрическая система также может дать сбой в результате злоумышленных манипуляций, которые могут проводиться через инсайдеров, например сисадминов, либо путем прямой атаки на системную инфраструктуру. Злоумышленник может обойти биометрическую систему, если вступит в сговор с инсайдерами (или принудит их), либо воспользуется их халатностью (например, невыходом из системы после завершения транзакции), либо выполнит мошеннические манипуляции с процедурами регистрации и обработки исключений, которые изначально были разработаны для помощи авторизованным пользователям. Внешние злоумышленники также могут вызвать сбой в биометрической системе посредством прямых атак на пользовательский интерфейс (датчик), модули экстракции черт или сопоставления либо на соединения между модулями или базу шаблонов.

Примеры атак, направленных на системные модули и их межсоединения: трояны, «человек посередине» и атаки воспроизведения. Поскольку большинство видов таких атак также применимы к системам аутентификации по паролю, существует ряд контрмер наподобие криптографии, отметок времени и взаимной аутентификации, которые позволяют предотвратить или минимизировать эффект таких вторжений.

Две серьезные уязвимости, которые заслуживают отдельного внимания в контексте биометрической аутентификации: атаки подделки на пользовательский интерфейс и утечка из базы шаблонов. Эти две атаки имеют серьезное негативное влияние на защищенность биометрической системы.

Атака подделки состоит в предоставлении поддельной биометрической черты, не полученной от живого человека: пластилиновый палец, снимок или маска лица, реальный отрезанный палец легитимного пользователя.

Фундаментальный принцип биометрической аутентификации состоит в том, что, хотя сами биометрические признаки не являются секретом (можно тайно получить фото лица человека или отпечаток его пальца с предмета или поверхности), система тем не менее защищена, так как признак физически привязан к живому пользователю. Успешные атаки подделки нарушают это базовое предположение, тем самым серьезно подрывая защищенность системы.

Исследователи предложили немало методов определения живого состояния. Например, путем верификации физиологических характеристик пальцев или наблюдения за непроизвольными факторами, такими как моргание, можно удостовериться в том, что биометрическая особенность, зарегистрированная датчиком, действительно принадлежит живому человеку.

|

Утечка из базы шаблонов - это ситуация, когда информация о шаблоне легитимного пользователя становится доступной злоумышленнику. При этом повышается опасность подделки, так как злоумышленнику становится проще восстановить биометрический рисунок путем простого обратного инжиниринга шаблона (рис. 4). В отличие от паролей и физических удостоверений личности, краденый шаблон нельзя просто заменить новым, так как биометрические признаки существуют в единственном экземпляре. Краденые биометрические шаблоны также можно использовать для посторонних целей - например, для тайной слежки за человеком в различных системах или для получения приватной информации о его здоровье.

Защищенность биометрического шаблона

Важнейший фактор минимизации рисков безопасности и нарушения приватности, связанных с биометрическими системами, - защита биометрических шаблонов, хранящихся в базе данных системы. Хотя эти риски можно до некоторой степени уменьшить за счет децентрализованного хранения шаблонов, например на смарткарте, которую носит с собой пользователь, подобные решения нецелесообразны в системах типа US-VISIT и Aadhaar, которым нужны средства дедупликации.

Сегодня существует немало методов защиты паролей (в их числе шифрование, хэширование и генерация ключей), однако базируются они на предположении, что пароли, которые пользователь вводит на этапе регистрации и аутентификации, идентичны.

Требования к защищенности шаблона

Основная трудность при разработке схем защиты биометрического шаблона состоит в том, чтобы достигнуть приемлемого компромисса между тремя требованиями.

Необратимость. Злоумышленнику должно быть затруднительно вычислительным путем восстановить биометрические черты из сохраненного шаблона либо создать физические подделки биометрического признака.

Различимость. Схема защиты шаблона не должна ухудшать точность аутентификации биометрической системой.

Отменяемость. Должна быть возможность из одних и тех же биометрических данных создать несколько защищенных шаблонов, которые нельзя будет связать с этими данными. Это свойство не только позволяет биометрической системе отзывать и выдавать новые биометрические шаблоны в случае компрометации базы данных, но и предотвращает перекрестное сопоставление между базами данных, за счет чего сохраняется приватность данных о пользователе.

Методы защиты шаблонов

Имеется два общих принципа защиты биометрических шаблонов: трансформация биометрических черт и биометрические криптосистемы.

В случае трансформации биометрических черт (рис. 5, а ) защищенный шаблон получен за счет применения необратимой функции трансформации к оригиналу шаблона. Такая трансформация обычно основана на индивидуальных характеристиках пользователя. В процессе аутентификации система применяет ту же функцию трансформации к запросу, и сопоставление происходит уже для трансформированного образца.

Биометрические криптосистемы (рис. 5, б ) хранят только часть информации, полученной из биометрического шаблона, - эта часть называется защищенным эскизом (secure sketch). Хотя его самого недостаточно для восстановления оригинального шаблона, он все же содержит необходимое количество данных для восстановления шаблона при наличии другого биометрического образца, похожего на полученный при регистрации.

Защищенный эскиз обычно получают путем связывания биометрического шаблона с криптографическим ключом, однако защищенный эскиз - это не то же самое, что биометрический шаблон, зашифрованный с помощью стандартных методов. При обычной криптографии зашифрованный шаблон и ключ расшифровки - это две разные единицы, и шаблон защищен, только если защищен и ключ. В защищенном шаблоне же инкапсулируются одновременно и биометрический шаблон, и криптографический ключ. Ни ключ, ни шаблон нельзя восстановить, имея только защищенный эскиз. Когда системе предоставляют биометрический запрос, достаточно похожий на шаблон, она может восстановить и оригинальный шаблон, и криптоключ с помощью стандартных методов распознавания ошибок.

Исследователи предложили два основных метода генерации защищенного эскиза: нечеткое обязательство (fuzzy commitment) и нечеткий сейф (fuzzy vault). Первый можно использовать для защиты биометрических шаблонов, представленных в виде двоичных строк фиксированной длины. Второй полезен для защиты шаблонов, представленных в виде наборов точек.

За и против

Трансформация биометрических черт и биометрические криптосистемы имеют свои «за» и «против».

Сопоставление в схеме с трансформацией черт часто происходит напрямую, и возможна даже разработка функций трансформации, не меняющих характеристик исходного пространства признаков. Однако бывает сложно создать удачную функцию трансформации, необратимую и терпимую к неизбежному изменению биометрических черт пользователя со временем.

Хотя для биометрических систем существуют методы генерации защищенного эскиза, основанные на принципах теории информации, трудность состоит в том, чтобы представить эти биометрические черты в стандартизованных форматах данных наподобие двоичных строк и наборов точек. Поэтому одна из актуальных тем исследований - разработка алгоритмов, преобразующих оригинальный биометрический шаблон в такие форматы без потерь значащей информации.

Методы fuzzy commitment и fuzzy vault имеют и другие ограничения, в том числе неспособность генерировать много несвязанных шаблонов из одного и того же набора биометрических данных. Один из возможных способов преодоления этой проблемы - применение функции трансформации черт к биометрическому шаблону до того, как она будет защищена с помощью биометрической криптосистемы. Биометрические криптосистемы, которые объединяют трансформацию с генерацией защищенного эскиза, называют гибридными.

Головоломка приватности

Нерасторжимая связь между пользователями и их биометрическими чертами порождает обоснованные опасения по поводу возможности раскрытия персональных данных. В частности, знание информации о хранимых в базе биометрических шаблонах можно использовать для компрометации приватных сведений о пользователе. Схемы защиты шаблонов до некоторой степени могут снизить эту угрозу, однако многие сложные вопросы приватности лежат за рамками биометрических технологий. Кто владеет данными - индивидуум или провайдеры сервиса? Сообразно ли применение биометрии потребностям в безопасности в каждом конкретном случае? Например, следует ли требовать отпечаток пальца при покупке гамбургера в фастфуде или при доступе к коммерческому Web-сайту? Каков оптимальный компромисс между безопасностью приложения и приватностью? Например, следует ли разрешать правительствам, предприятиям и другим лицам пользоваться камерами наблюдения в публичных местах, чтобы тайно следить за законной деятельностью пользователей?

На сегодня удачных практических решений для подобных вопросов нет.

Биометрическое распознавание обеспечивает более надежную аутентификацию пользователей, чем пароли и удостоверяющие личность документы, и является единственным способом обнаружения самозванцев. Хотя биометрические системы не являются абсолютно надежными, исследователи сделали значительные шаги вперед по пути идентификации уязвимостей и разработки мер противодействия им. Новые алгоритмы для защиты биометрических шаблонов частично устраняют опасения по поводу защищенности систем и приватности данных пользователя, но понадобятся дополнительные усовершенствования, прежде чем подобные методы будут готовы к применению в реальных условиях.

Анил Джейн ([email protected]) - профессор факультета компьютерных наук и инженерного проектирования Мичиганского университета, Картик Нандакумар ([email protected]) - научный сотрудник сингапурского Института инфокоммуникационных исследований.

Anil K. Jain, Kathik Nandakumar, Biometric Authentication: System Security and User Privacy. IEEE Computer, November 2012, IEEE Computer Society. All rights reserved. Reprinted with permission.